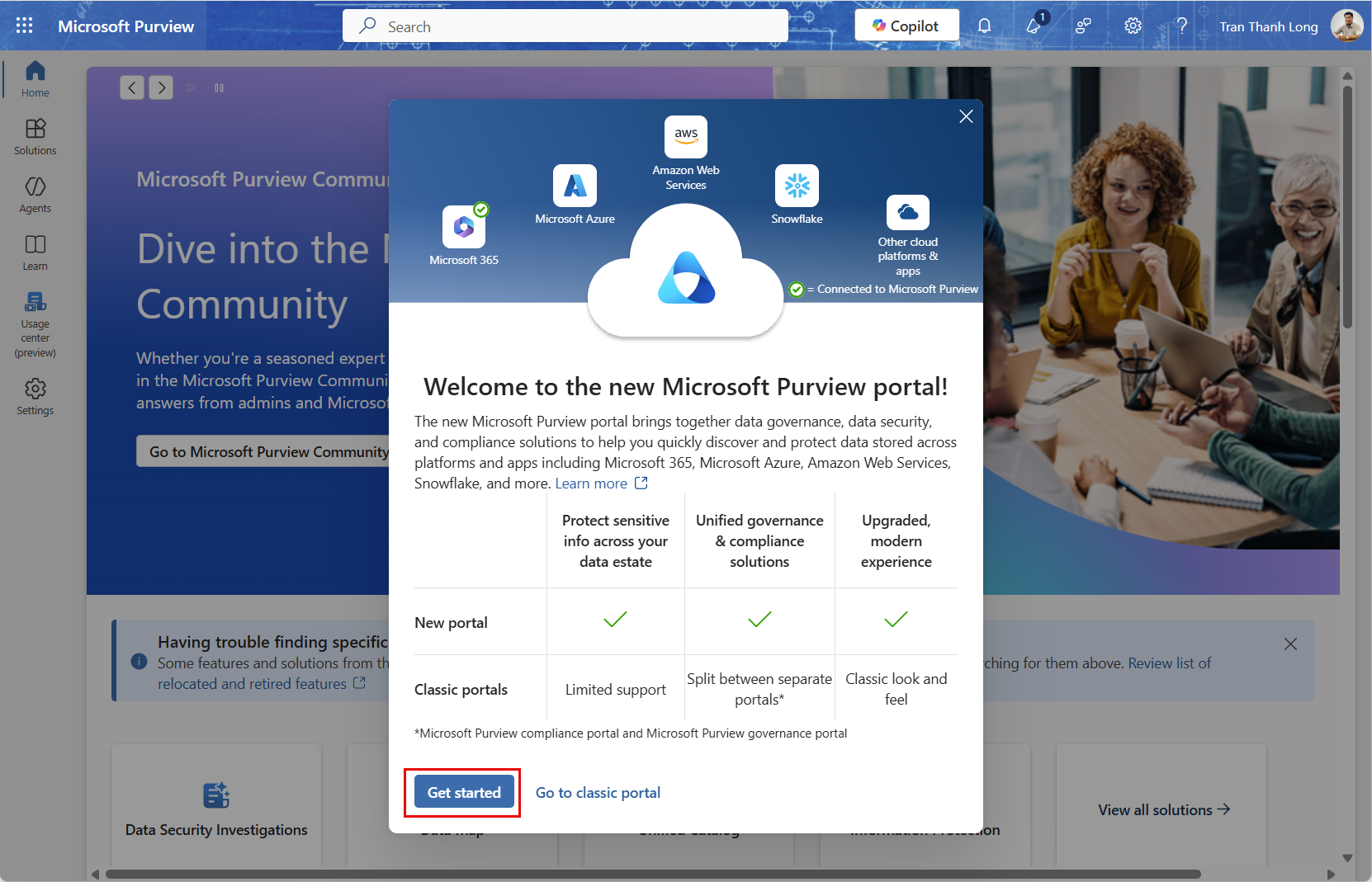

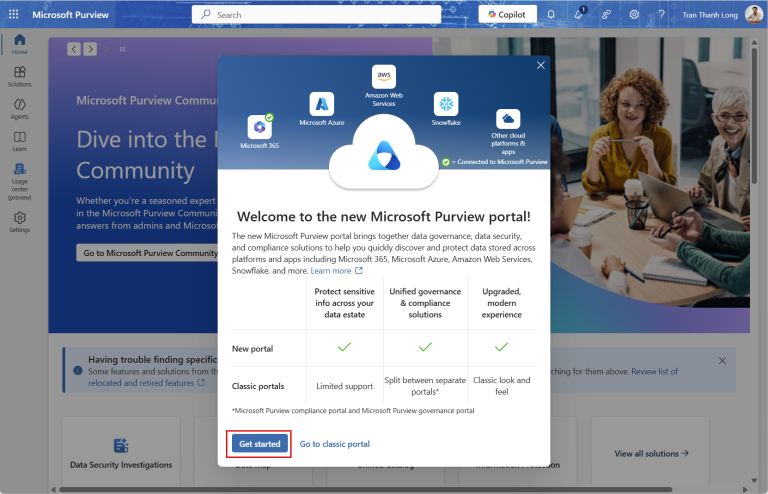

Quy trình triển khai bảo vệ thông tin (Information Protection) và ngăn chặn mất mát dữ liệu (DLP) trong Microsoft Purview bao gồm 4 giai đoạn chính: Chuẩn bị môi trường, Tạo loại thông tin nhạy cảm tùy chỉnh, Triển khai nhãn nhạy cảm (Sensitivity Labels), và Thiết lập chính sách DLP.

Dưới đây là tổng hợp các bước chi tiết:

Giai đoạn 1: Chuẩn bị môi trường (Lab Setup)

Trước khi cấu hình các chính sách, bạn cần thiết lập quyền quản trị và bật tính năng kiểm tra (Audit).

1. Bật Audit log (Nhật ký kiểm tra):

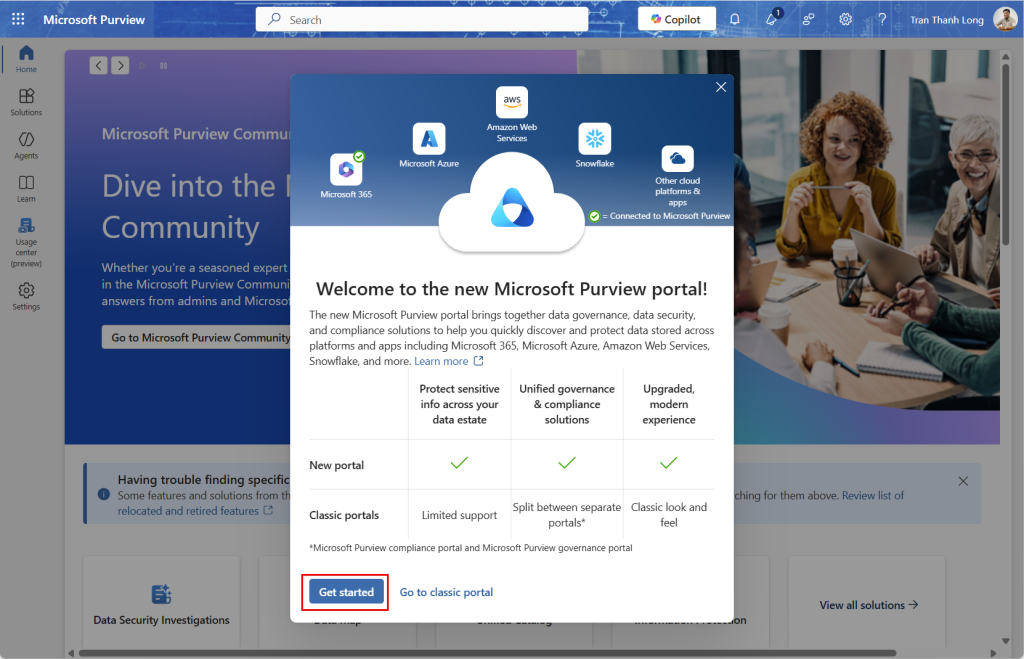

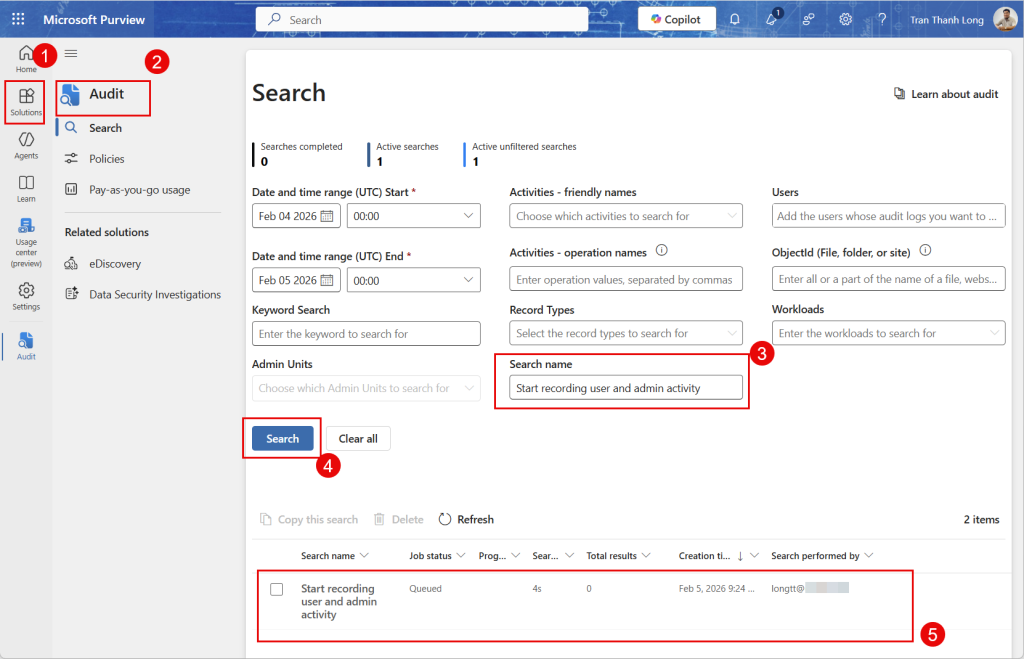

◦ Truy cập cổng Microsoft Purview (purview.microsoft.com) > Solutions > Audit. Chọn Start recording user and admin activity.

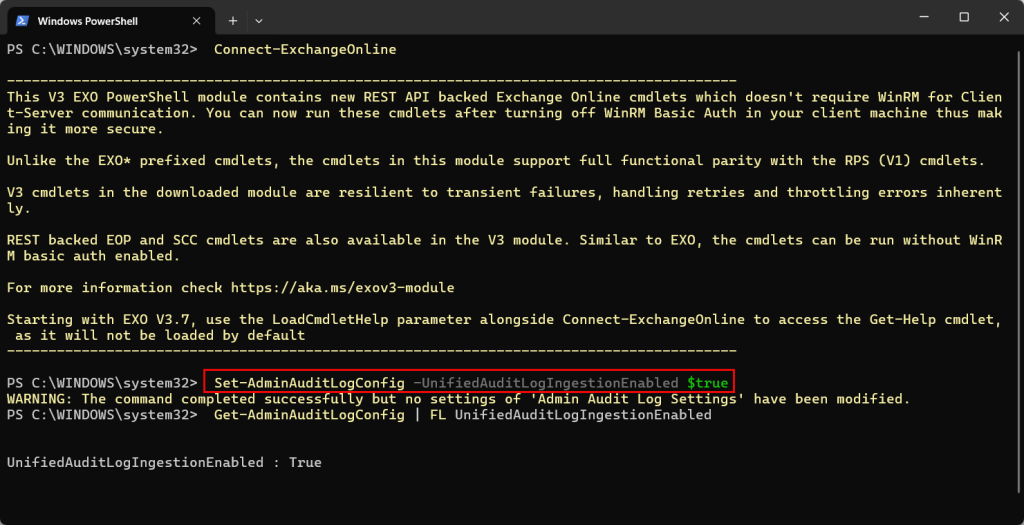

◦ Nếu nút này không hoạt động, sử dụng PowerShell: Kết nối với Exchange Online (Connect-ExchangeOnline) và chạy lệnh Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true.

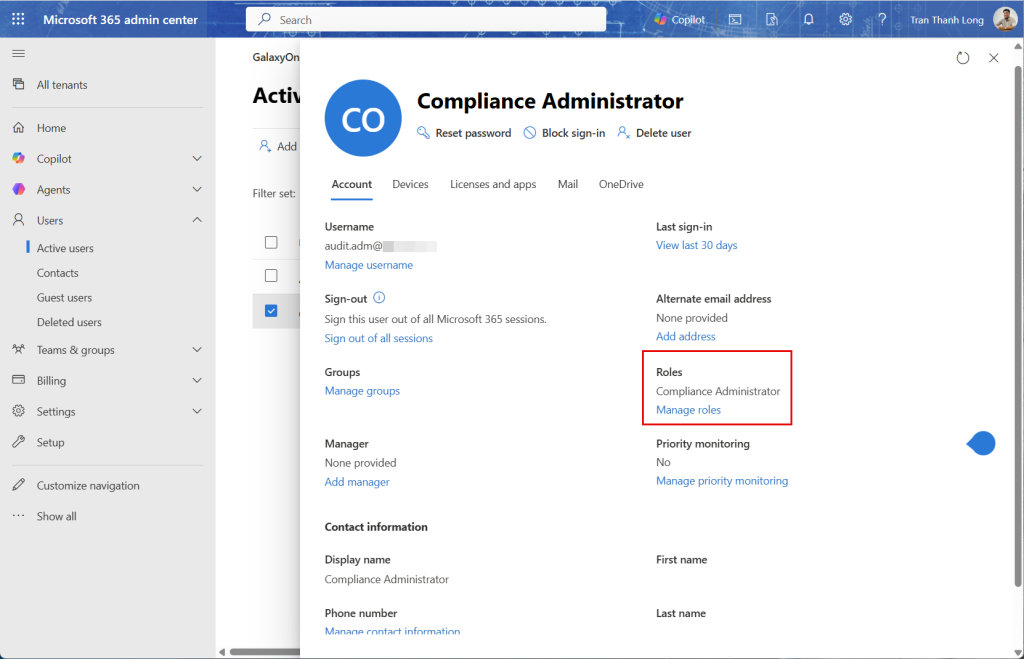

2. Gán vai trò quản trị:

◦ Trong Microsoft 365 admin center, gán vai trò Compliance Administrator cho người dùng sẽ thực hiện cấu hình để đảm bảo quyền truy cập cần thiết.

Giai đoạn 2: Phân loại dữ liệu (Tạo Sensitive Info Types)

Tạo các định nghĩa tùy chỉnh để hệ thống nhận diện dữ liệu nhạy cảm đặc thù của tổ chức (ví dụ: Mã nhân viên).

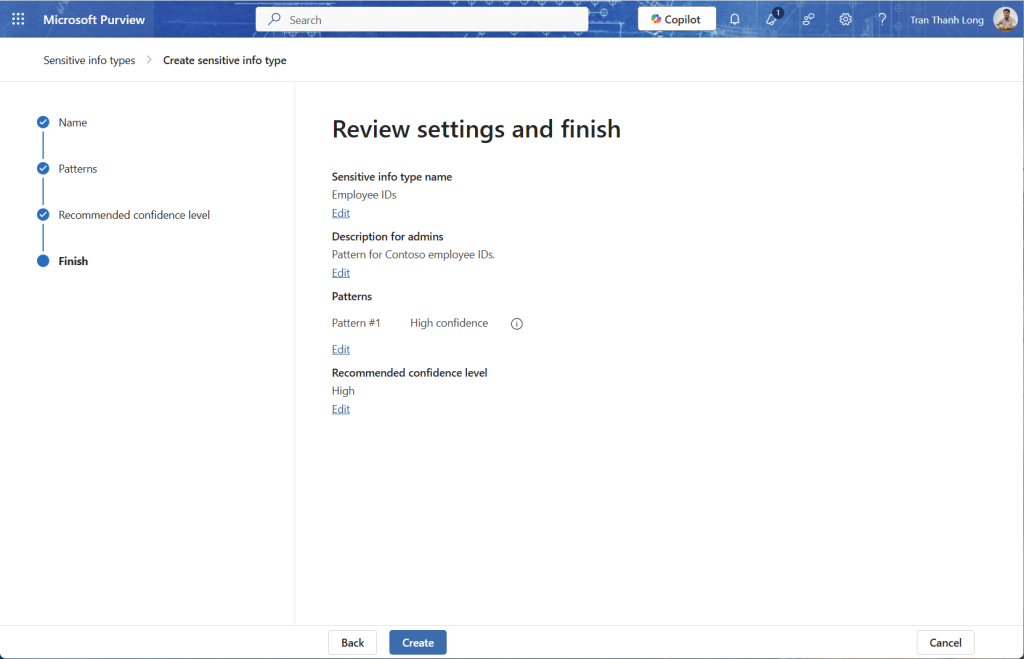

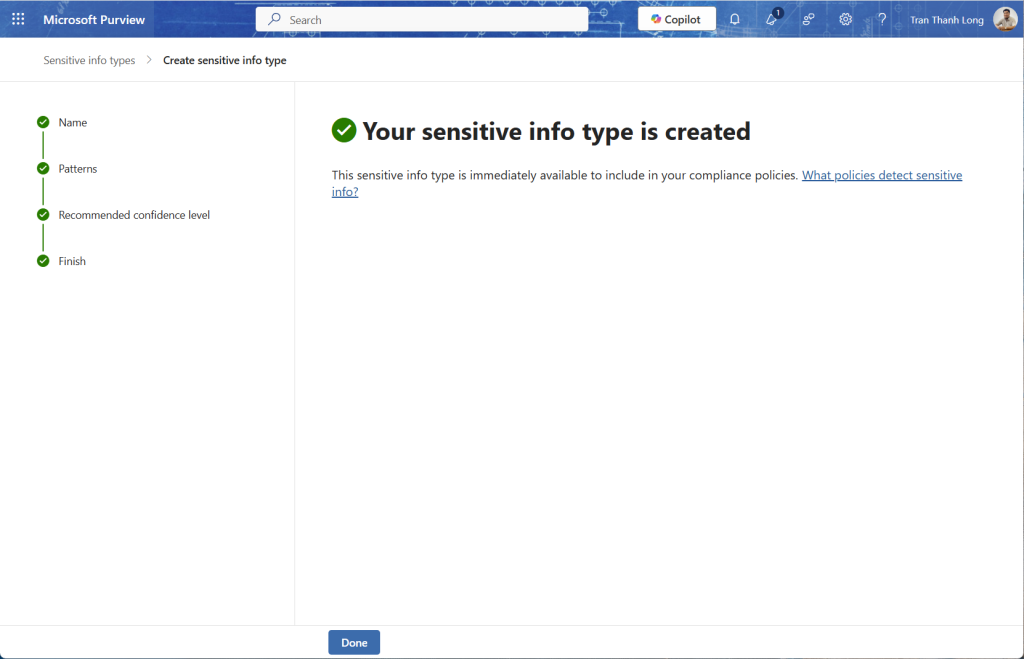

1. Tạo loại thông tin nhạy cảm (SIT):

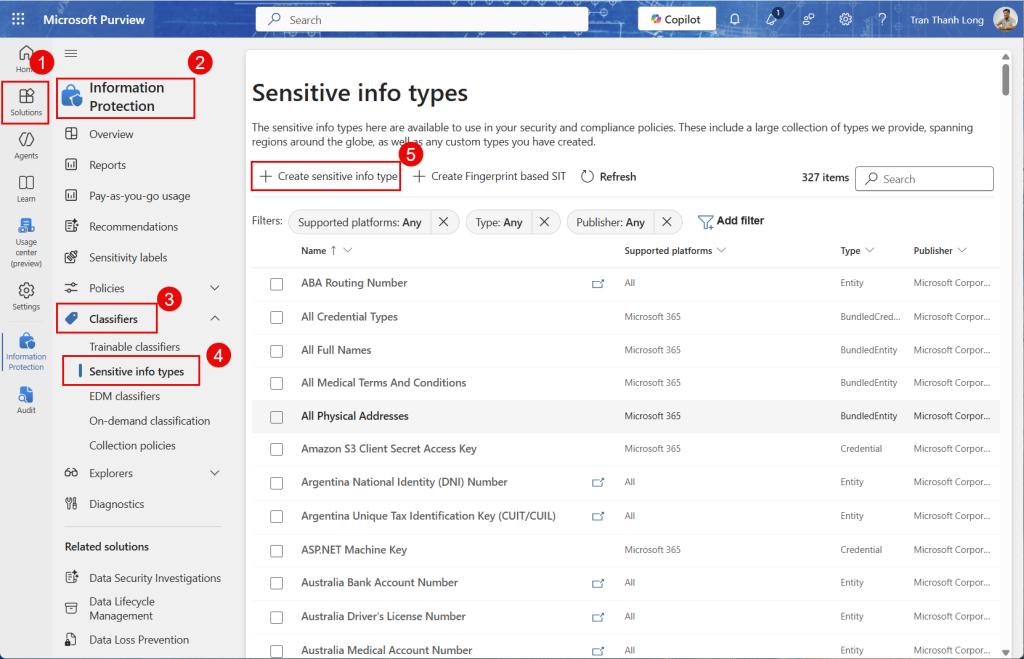

◦ Truy cập Solutions > Information Protection > Classifiers > Sensitive info types. Chọn + Create sensitive info type.

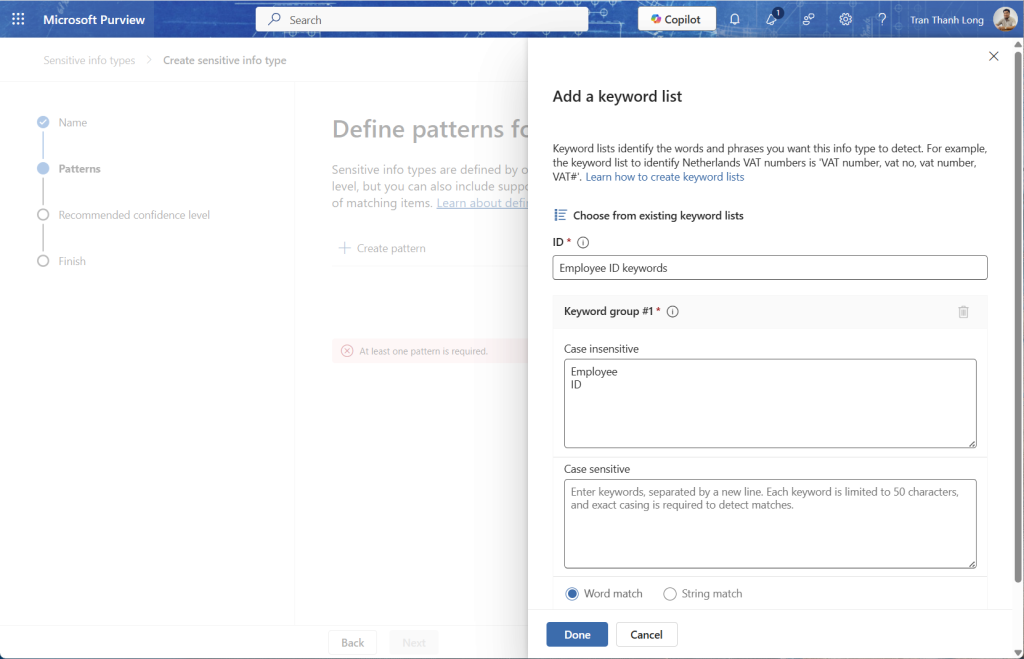

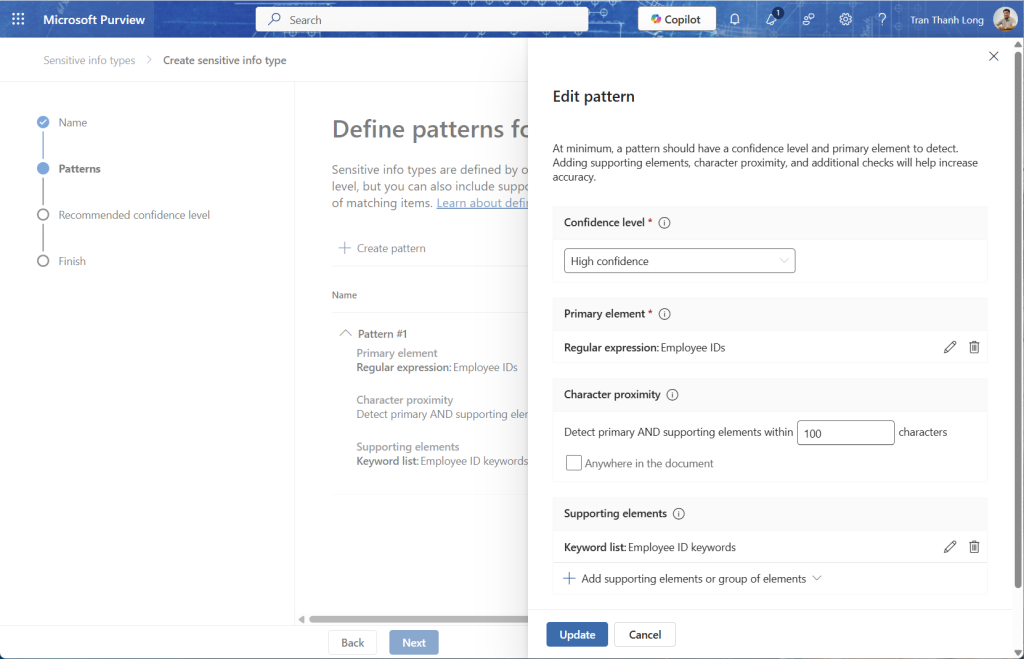

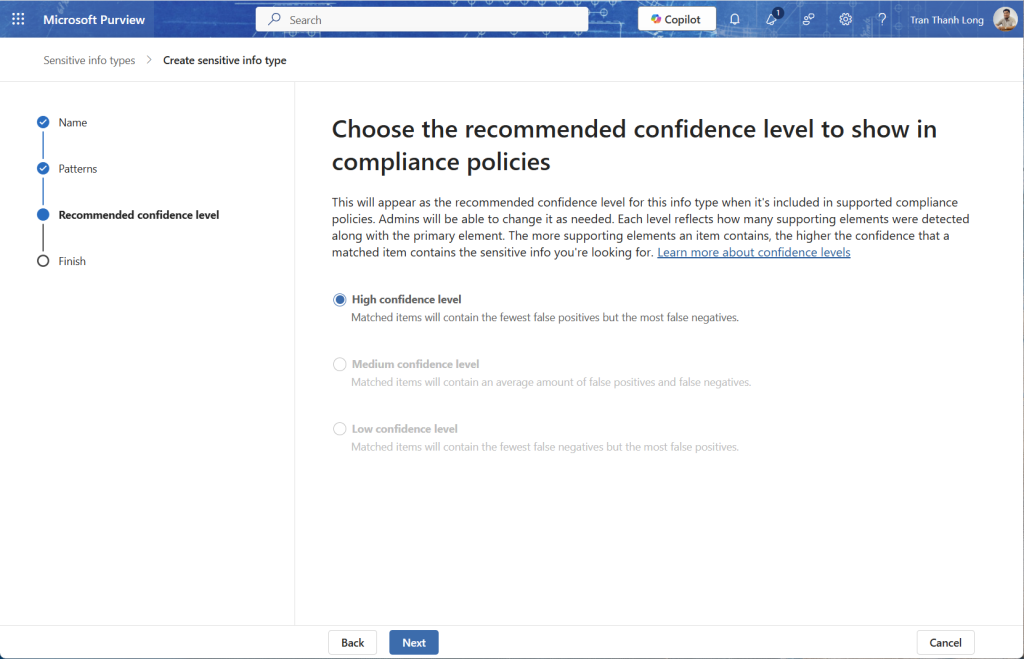

2. Cấu hình mẫu nhận diện (Pattern):

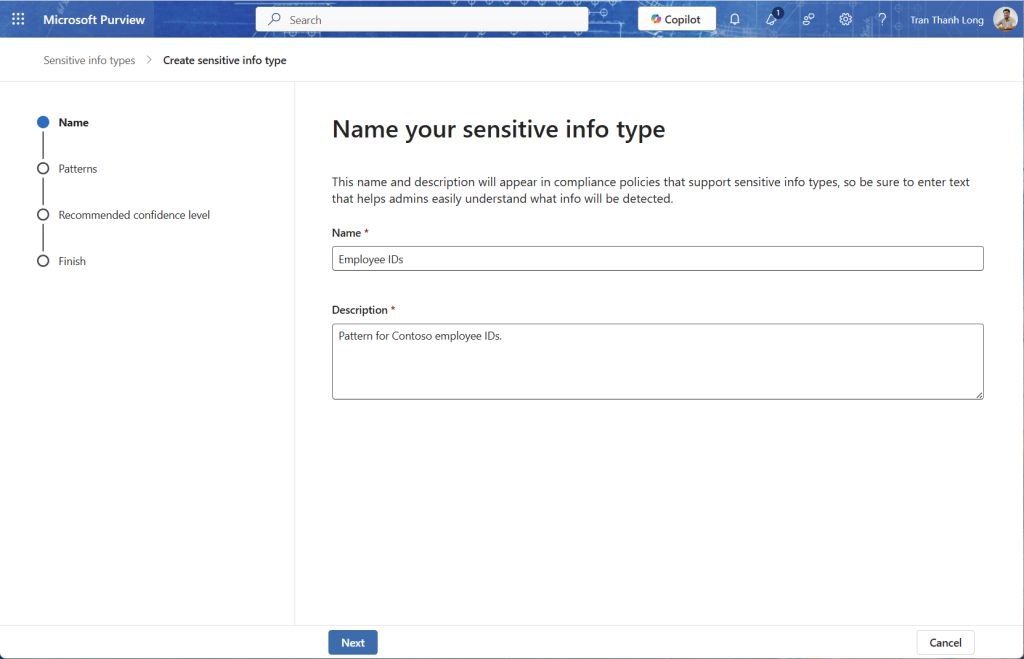

◦ Đặt tên (ví dụ: “Employee IDs“).

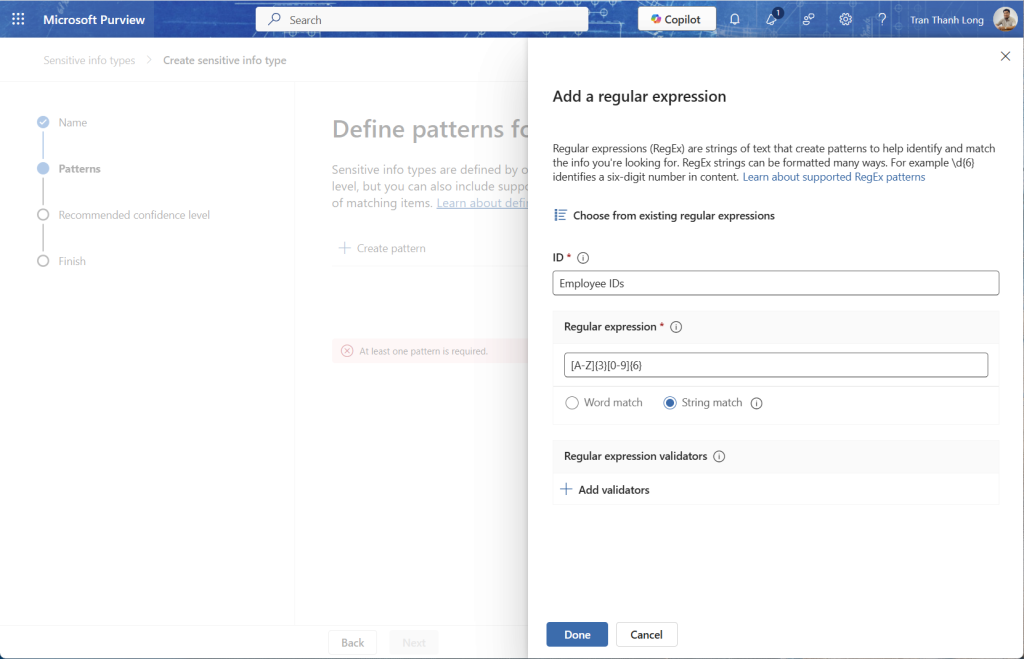

◦ Thêm phần tử chính (Primary element) bằng Regular expression (ví dụ: [A-Z]{3}{6} cho mã gồm 3 chữ in hoa và 6 số).

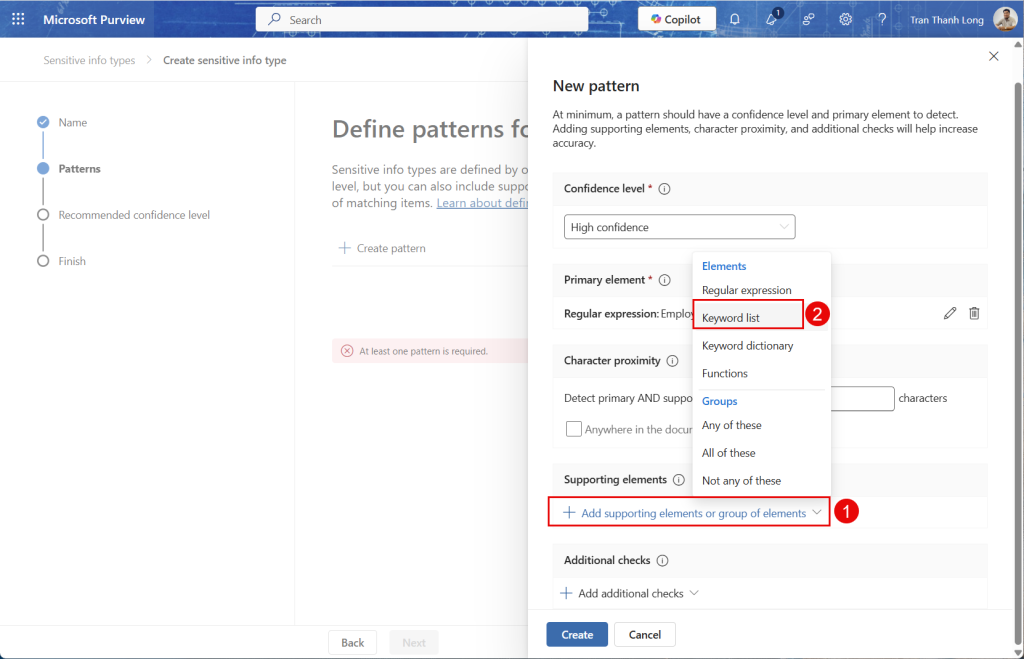

◦ Thêm phần tử hỗ trợ (Supporting elements) là Keyword list (ví dụ: “Employee ID”) để tăng độ chính xác.

◦ Thiết lập khoảng cách ký tự (Character proximity) là 100 ký tự và hoàn tất tạo.

Giai đoạn 3: Triển khai Nhãn nhạy cảm (Sensitivity Labels)

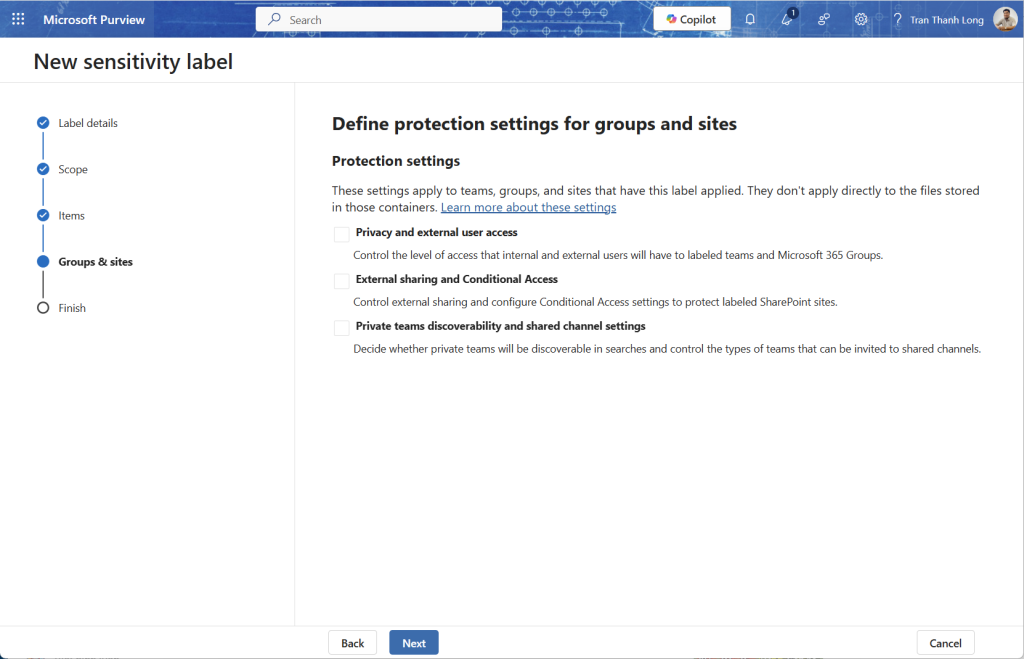

Thiết lập các nhãn để phân loại và bảo vệ tài liệu/email.

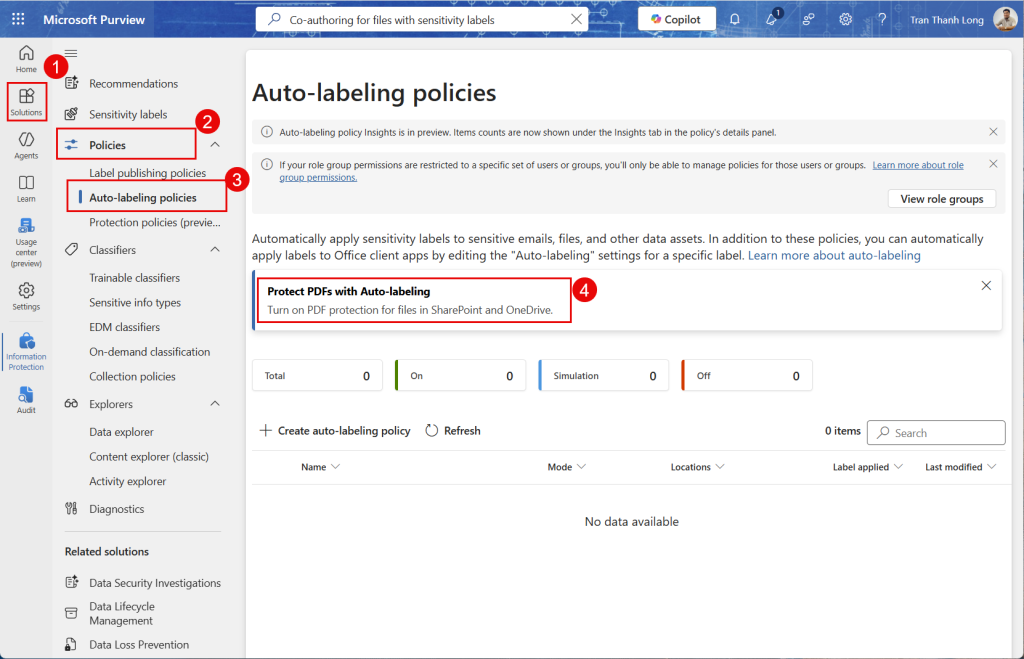

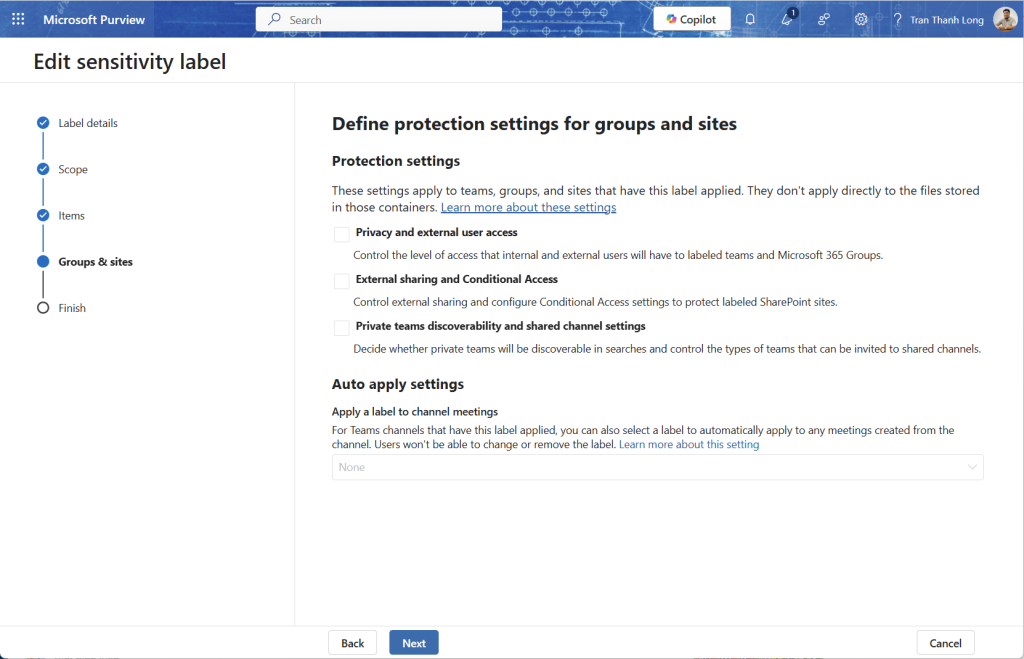

1. Bật hỗ trợ nhãn cho SharePoint/OneDrive:

◦ Vào Settings >Information Protection > Sensitivity labels > Policies > Auto-labeling policies và chọn bật tính năng Protect PDFs with Auto-labeling.

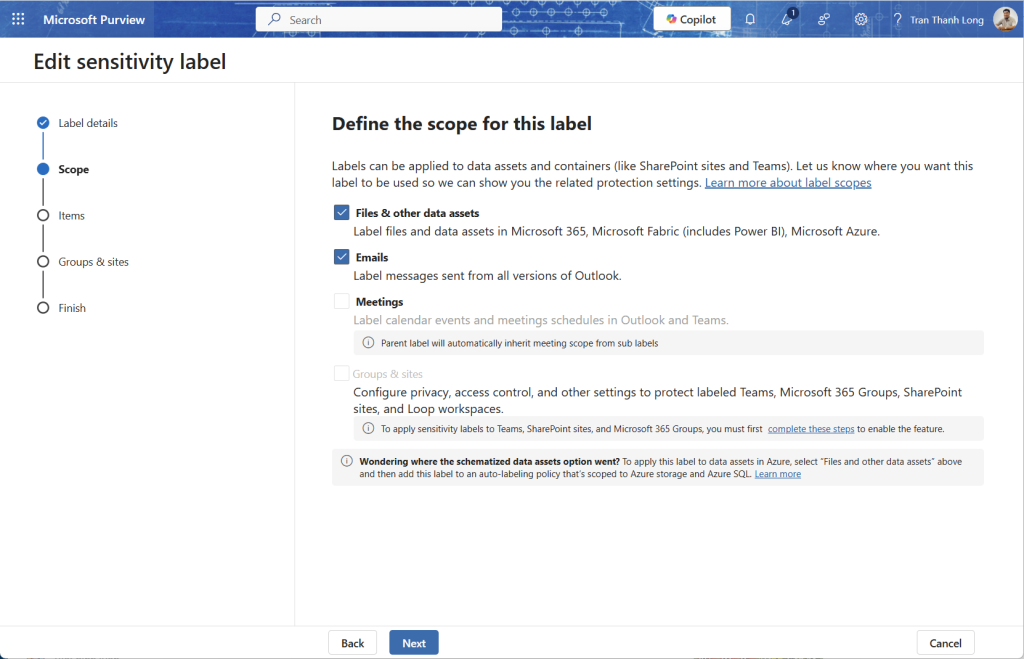

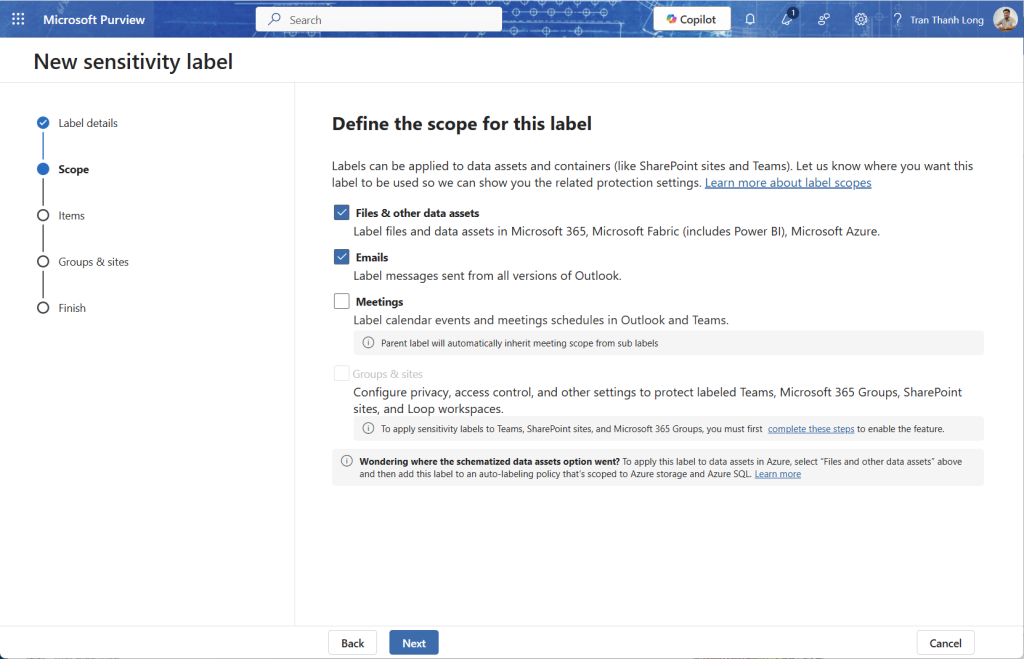

◦ Phạm vi: Áp dụng cho Files và Emails.

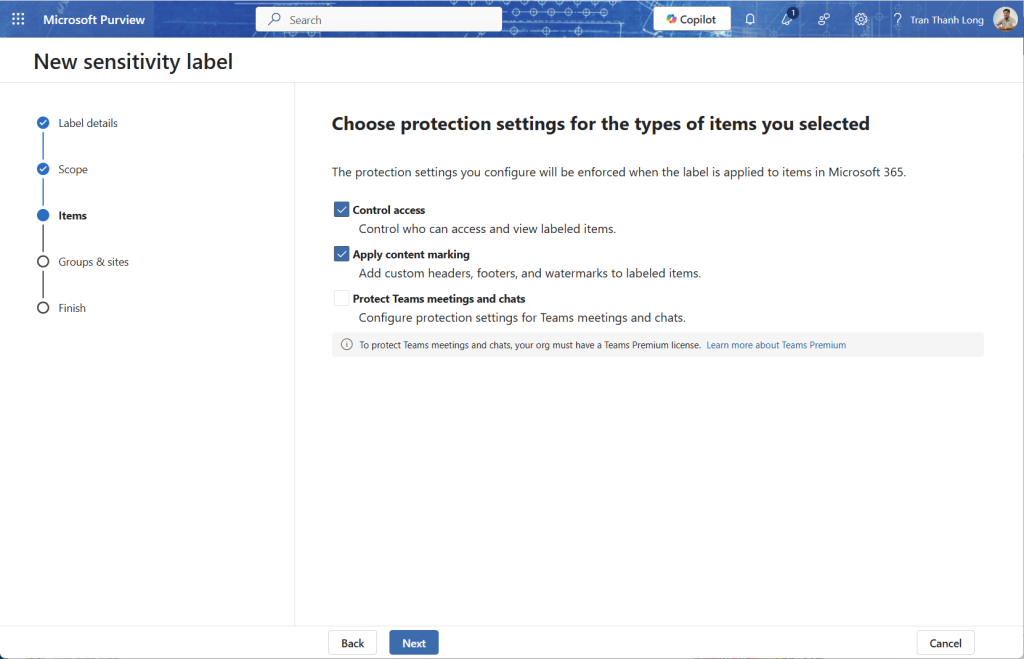

◦ Mã hóa: Cấu hình Control access để gán quyền ngay lập tức và thiết lập thời gian truy cập ngoại tuyến.

Tương tự cho các Label khác.

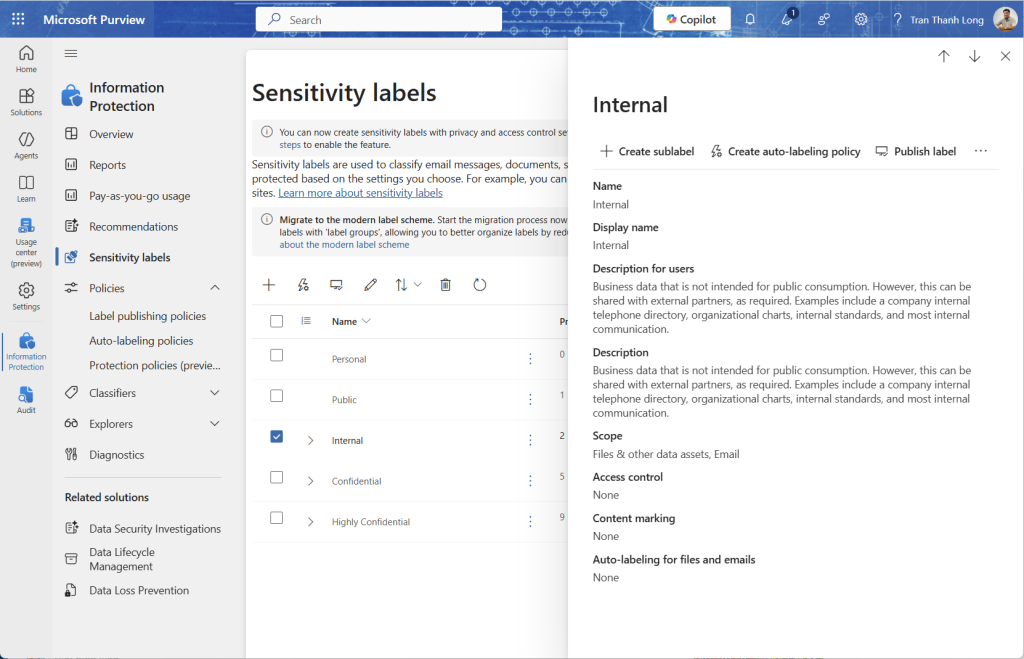

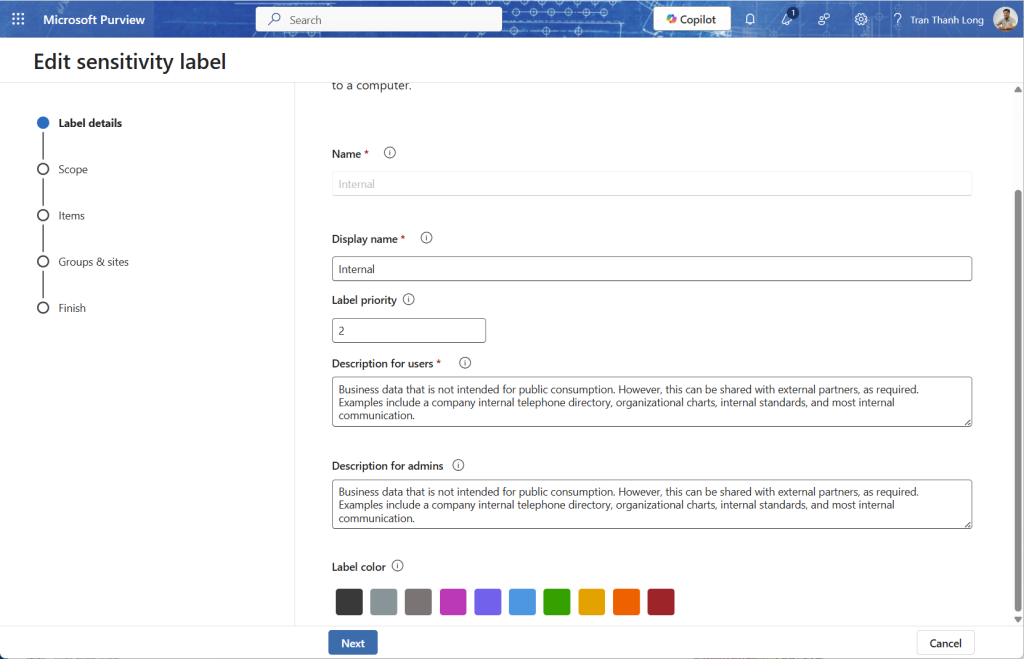

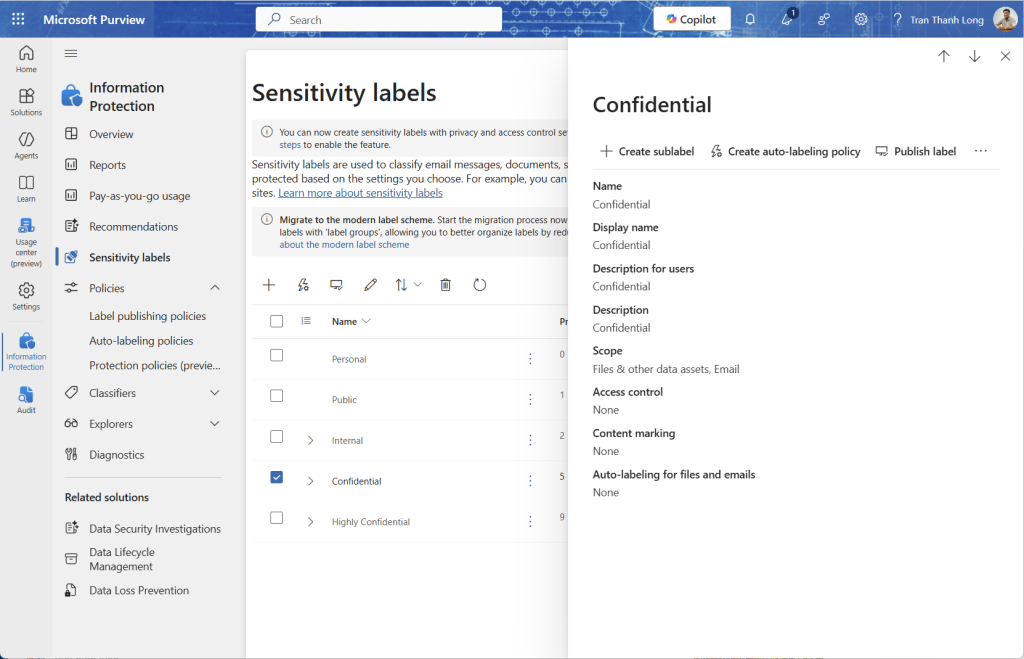

2. Tạo nhóm nhãn (Label Group):

◦ Vào Solutions > Information Protection > Sensitivity labels.

◦ Tạo Label group (ví dụ: “Internal“) để tổ chức các nhãn con.

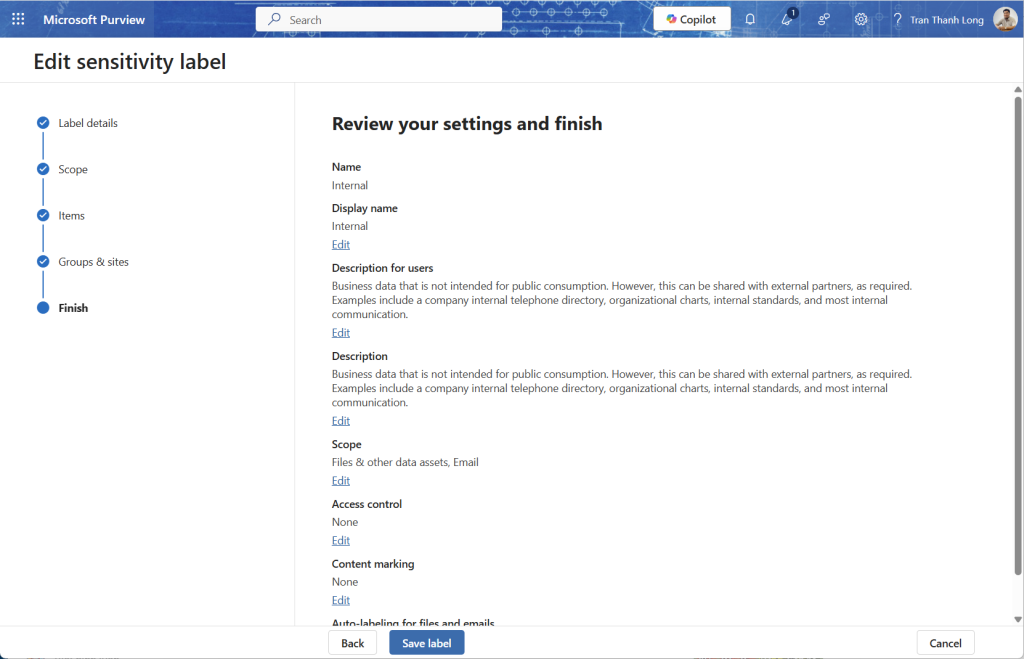

3. Tạo nhãn con (Child Label) & Cấu hình bảo vệ:

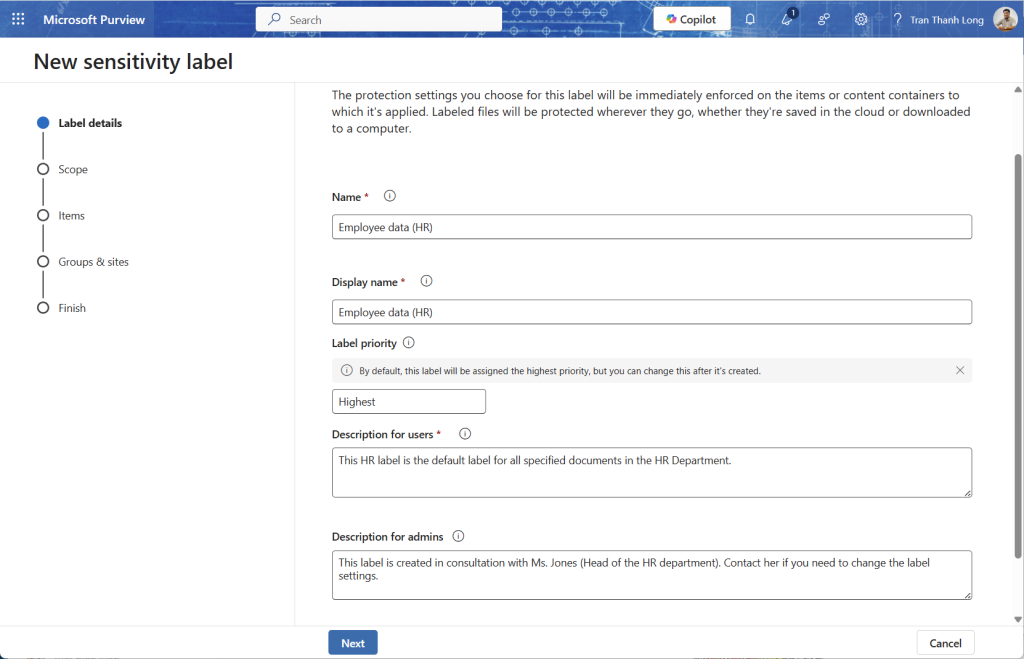

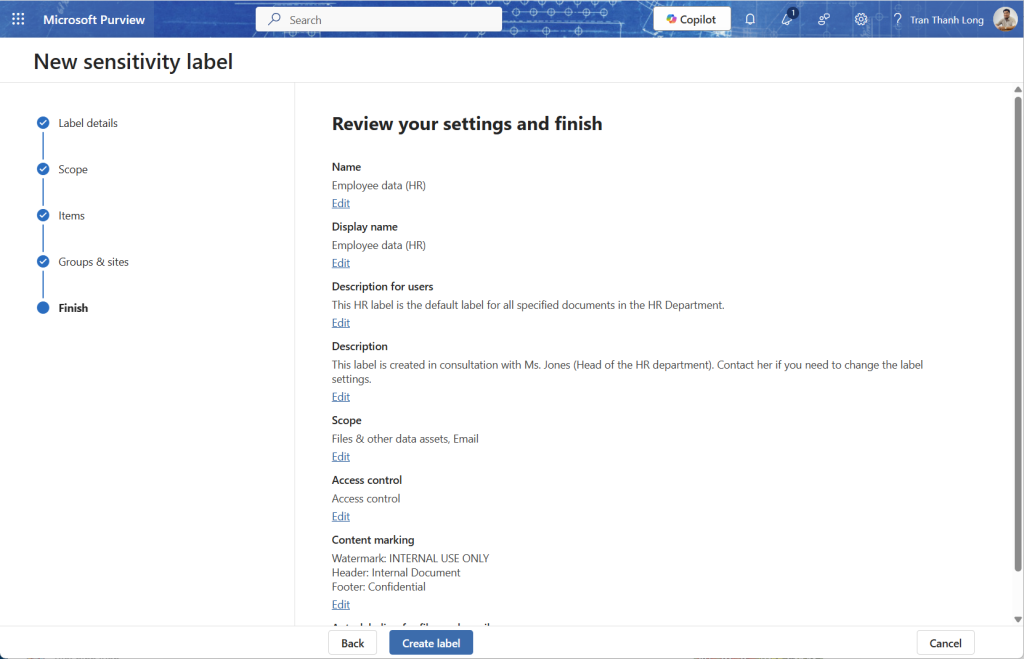

◦ Trong nhóm vừa tạo, chọn + Create label in group (ví dụ: “Employee data (HR)”).

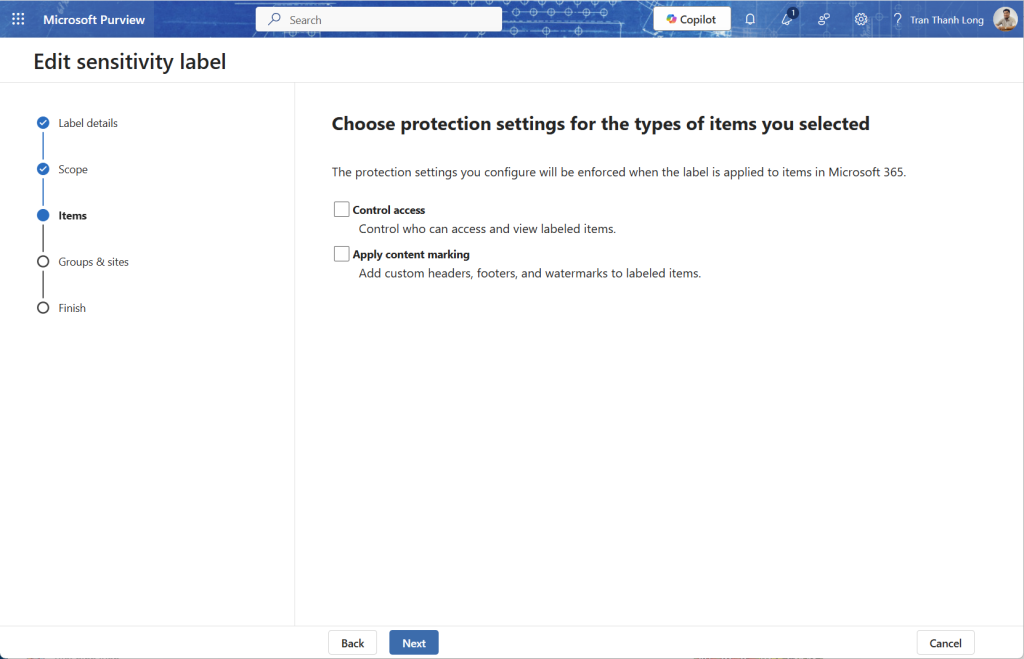

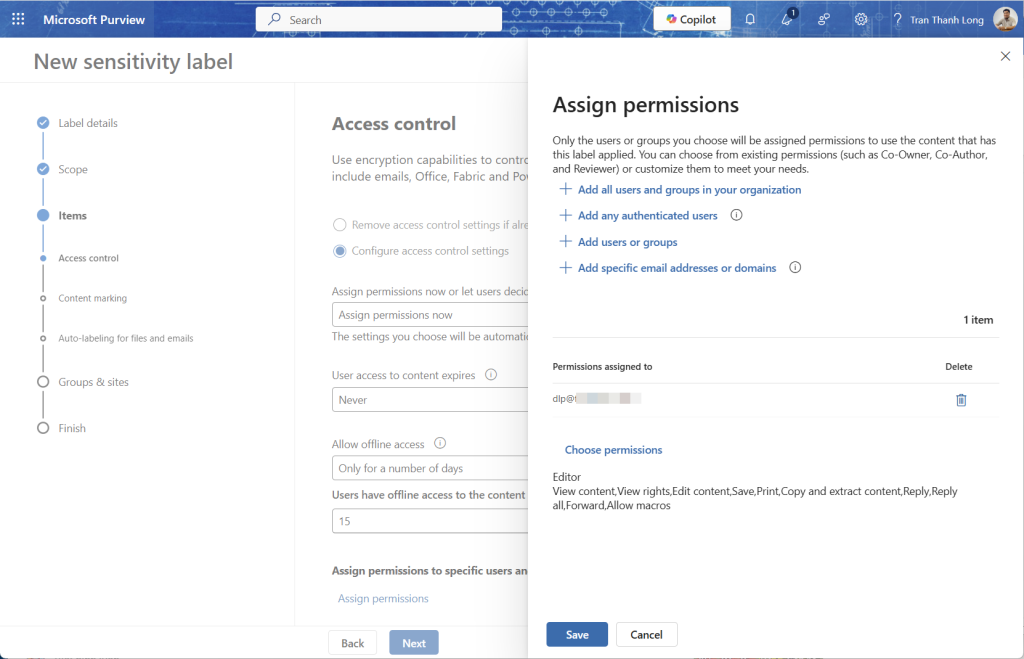

◦ Mã hóa: Cấu hình Control access để gán quyền ngay lập tức và thiết lập thời gian truy cập ngoại tuyến.

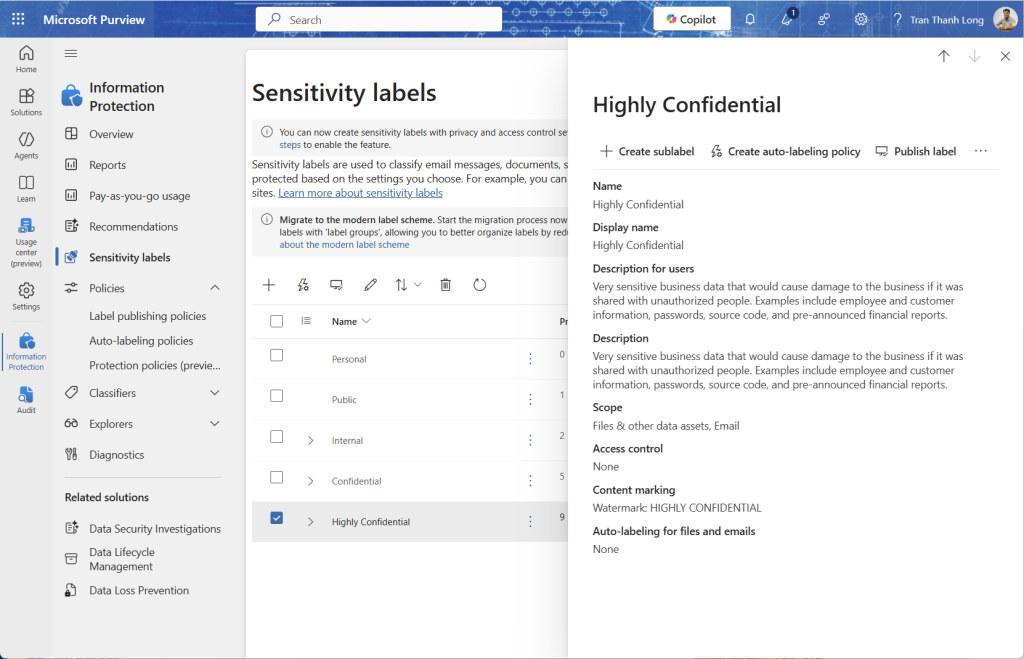

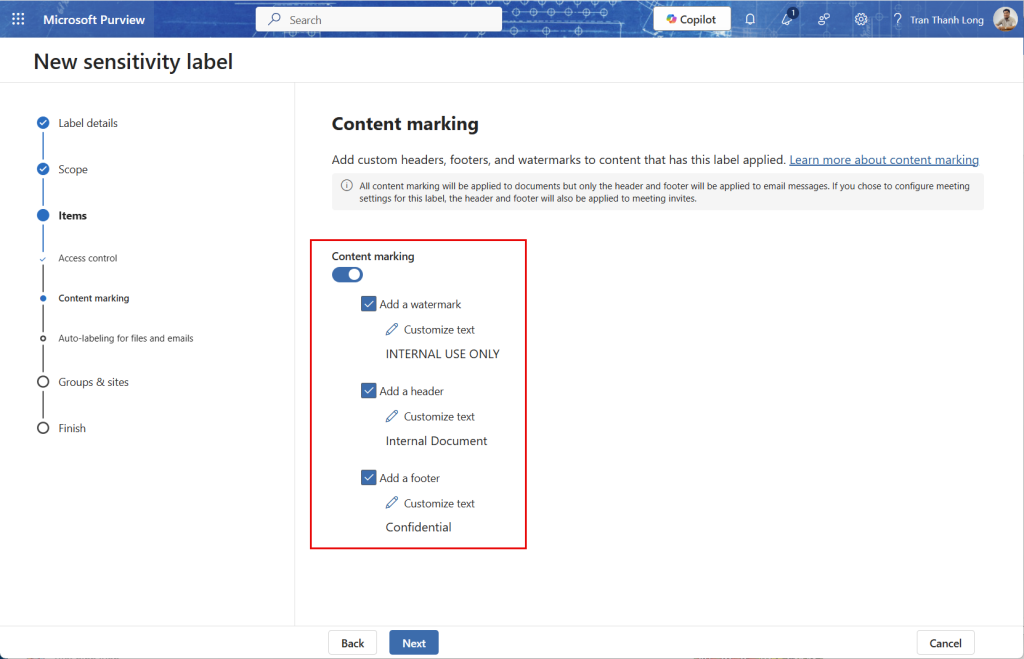

◦ Đánh dấu nội dung: Bật Content marking để thêm watermark, header hoặc footer (ví dụ: “INTERNAL USE ONLY”).

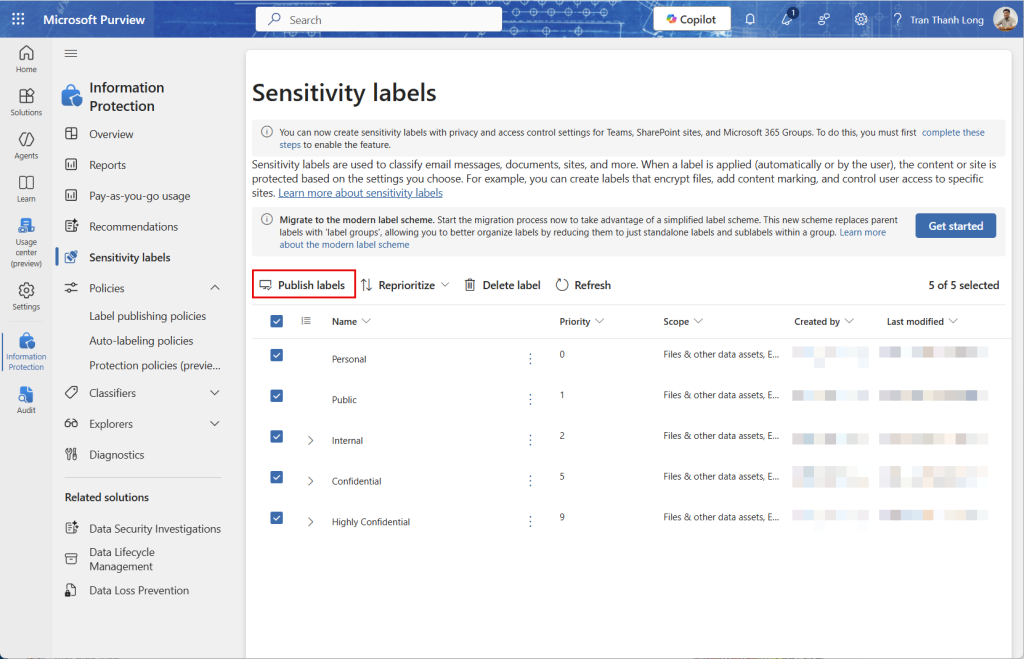

4. Xuất bản nhãn (Publish Labels):

◦ Chọn Publish labels để đẩy nhãn xuống cho người dùng.

◦ Chọn nhãn cần xuất bản, chỉ định người dùng/nhóm, và đặt tên cho chính sách.

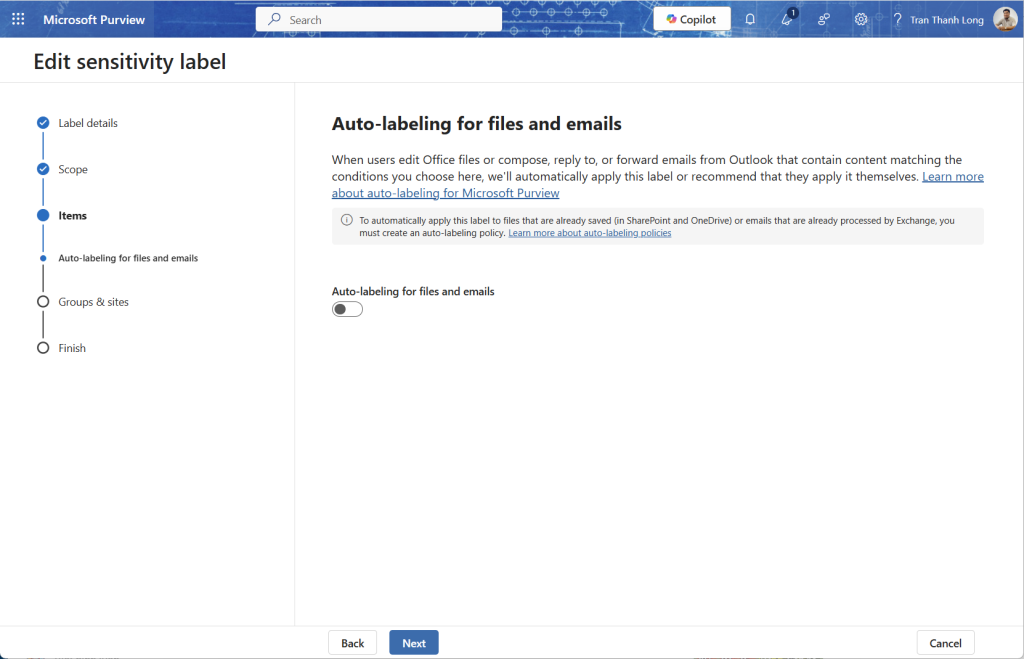

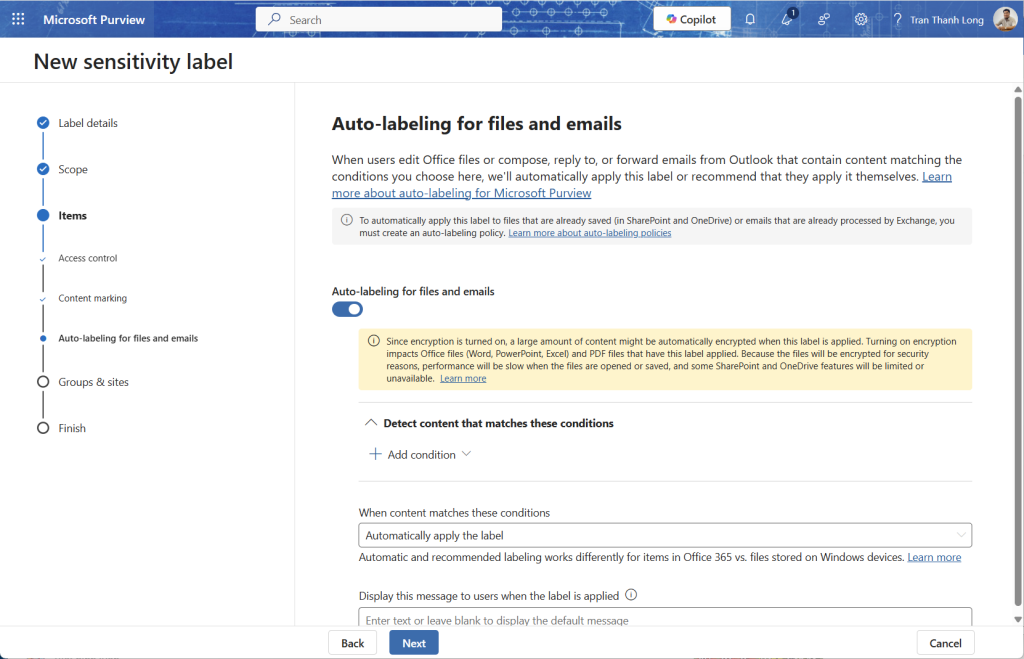

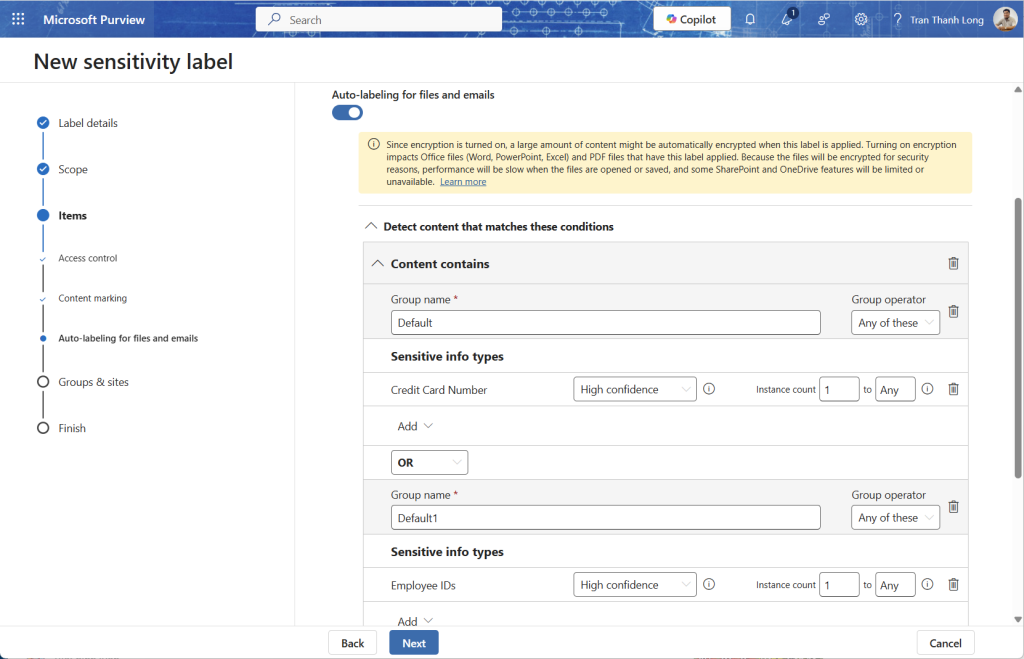

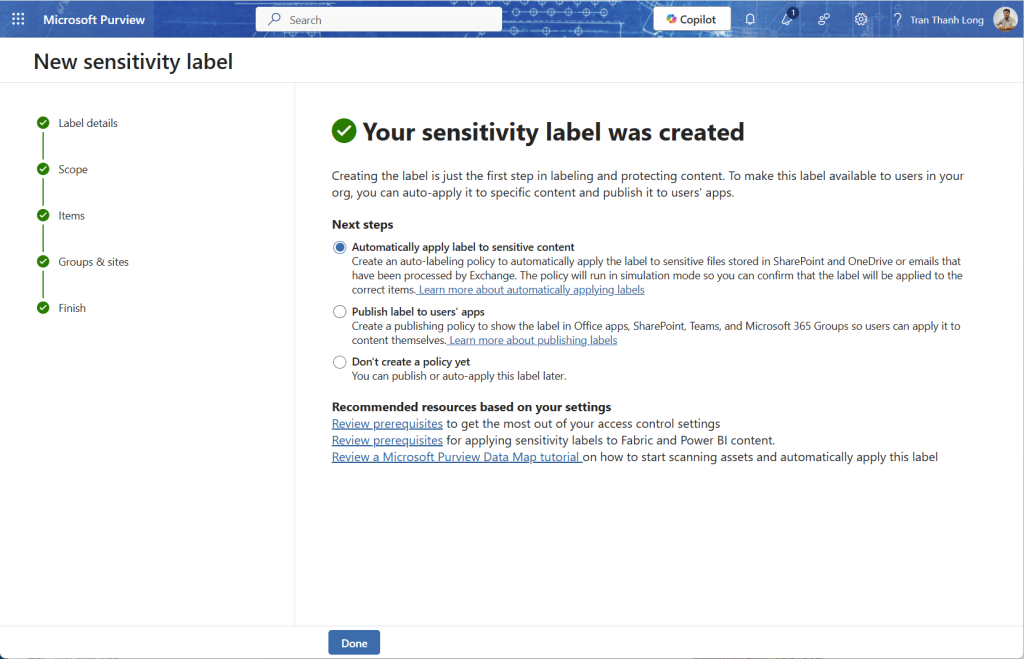

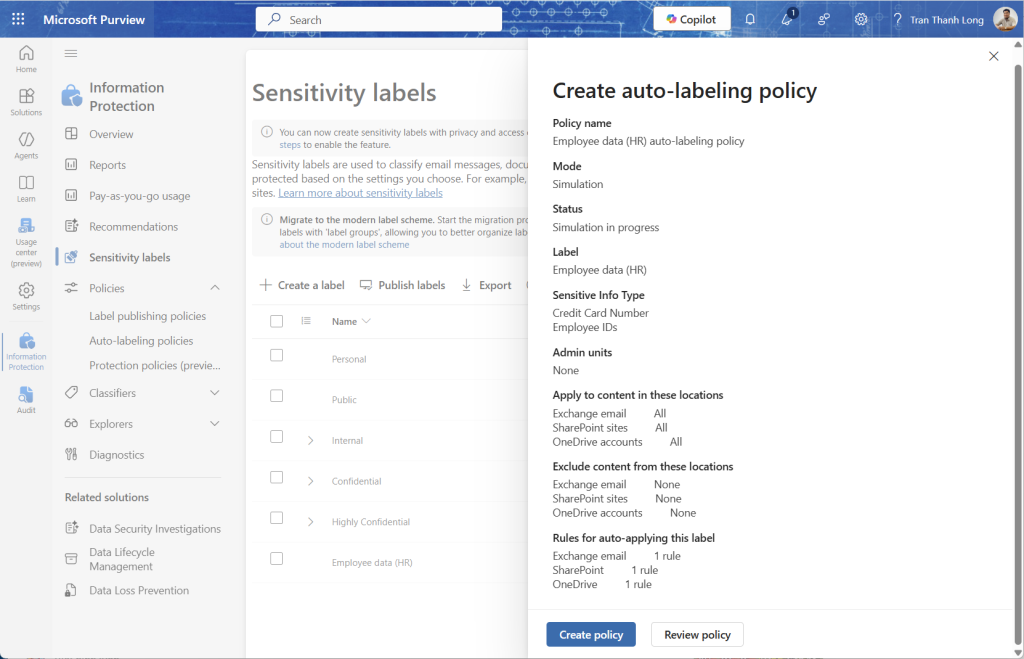

5. Cấu hình Tự động dán nhãn (Auto-labeling):

◦ Tạo nhãn mới (ví dụ: “Employee data (HR)”) và bật Auto-labeling for files and emails.

◦ Thêm điều kiện Content contains các loại thông tin nhạy cảm như Credit Card Number, Employee IDs.

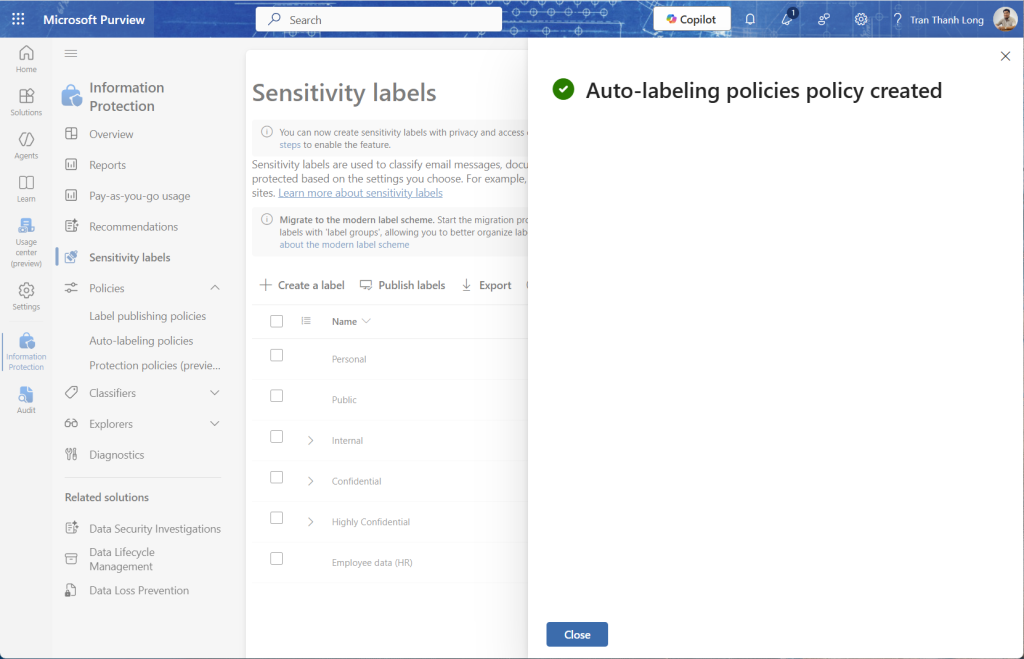

◦ Tạo chính sách tự động áp dụng (Auto-labeling policy) cho Exchange, SharePoint, OneDrive và chạy ở chế độ mô phỏng (simulation mode) trước khi kích hoạt.

Giai đoạn 4: Thiết lập Ngăn chặn Mất mát Dữ liệu (DLP Policies)

Tạo chính sách để chặn hoặc cảnh báo khi người dùng chia sẻ dữ liệu nhạy cảm ra bên ngoài.

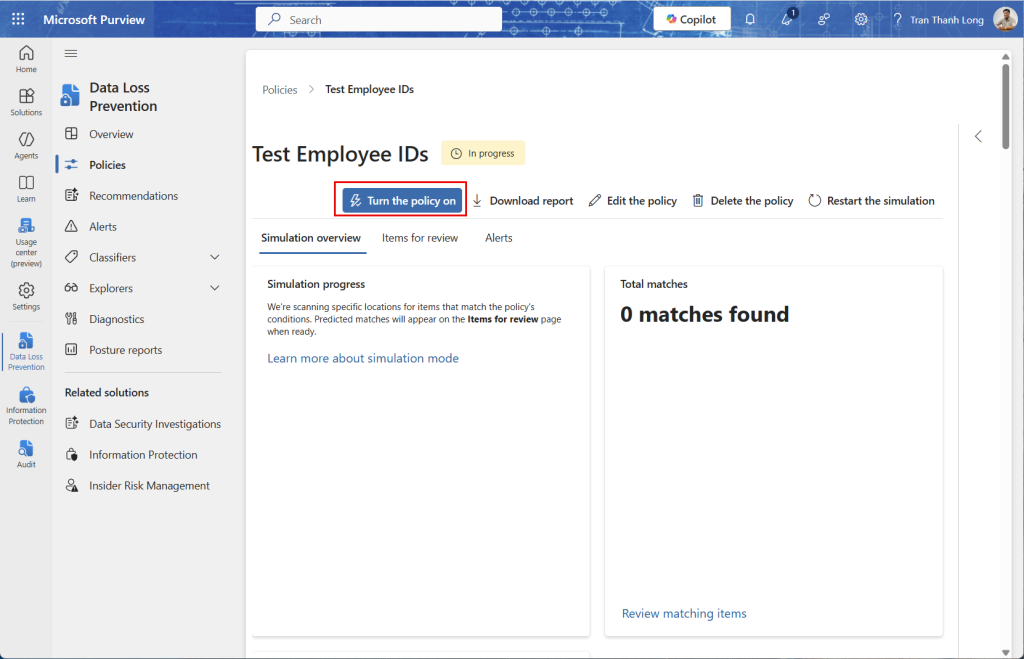

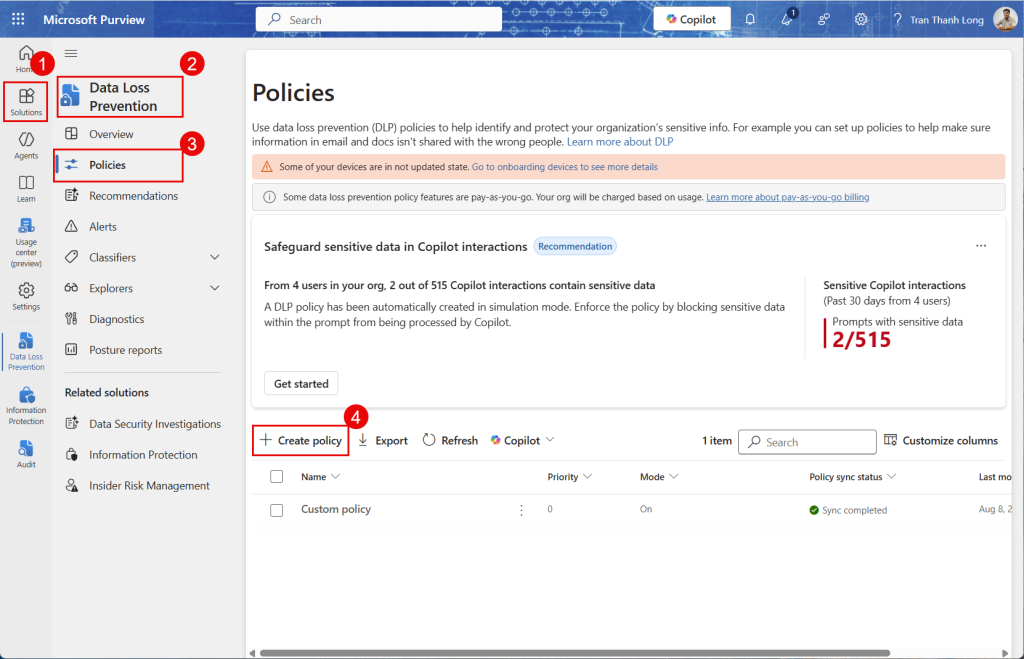

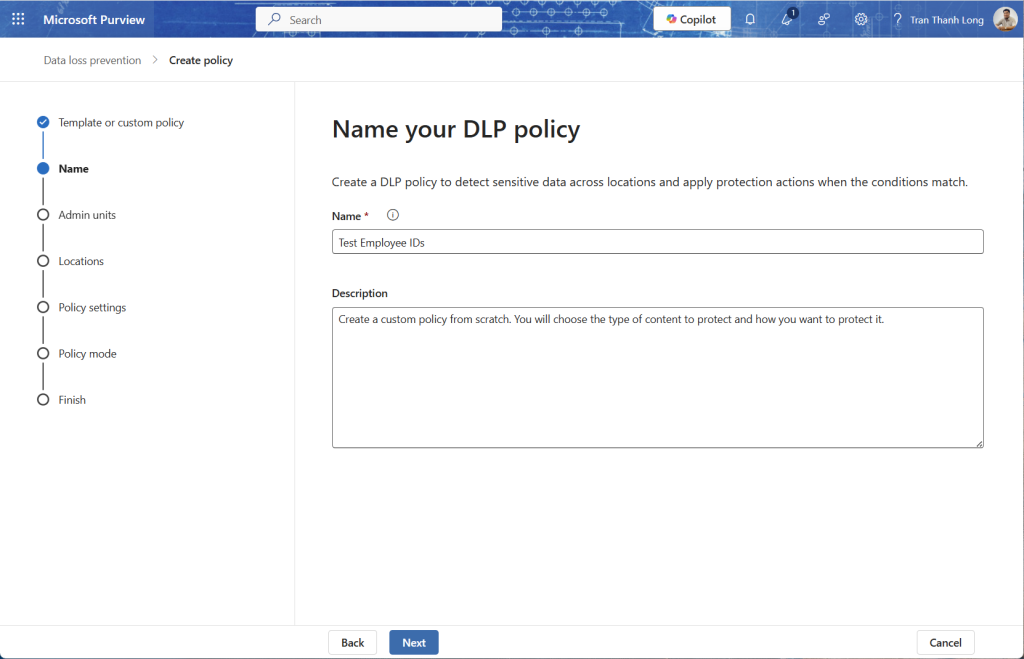

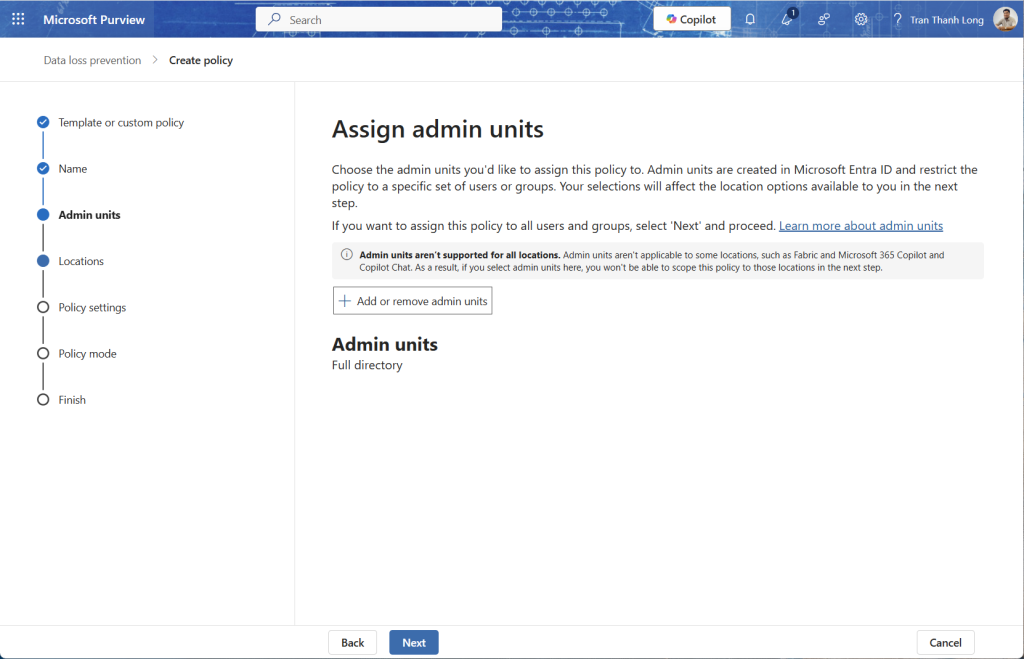

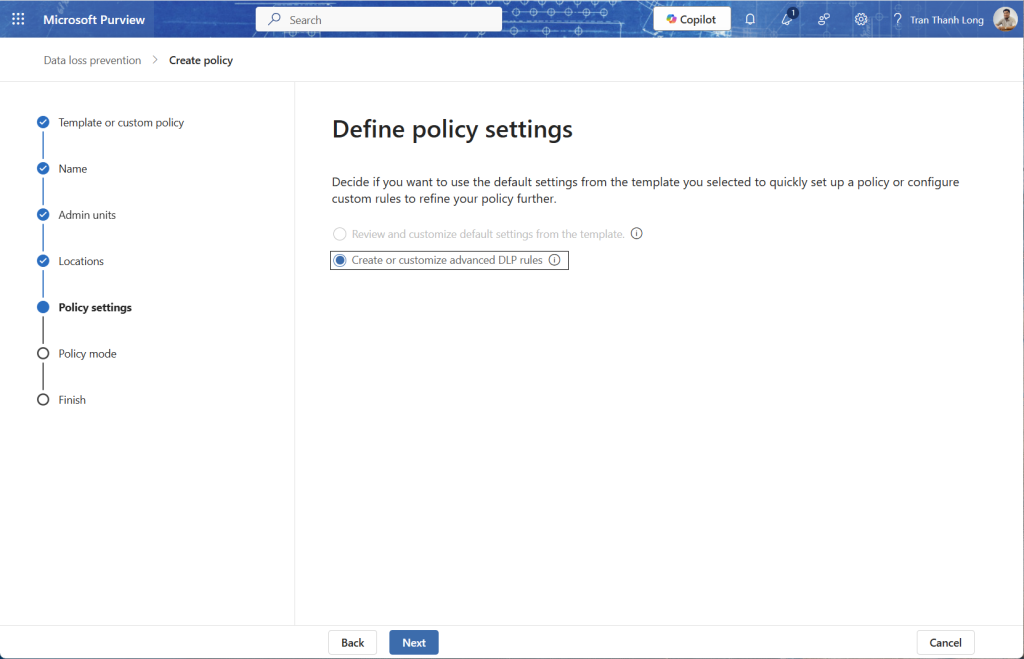

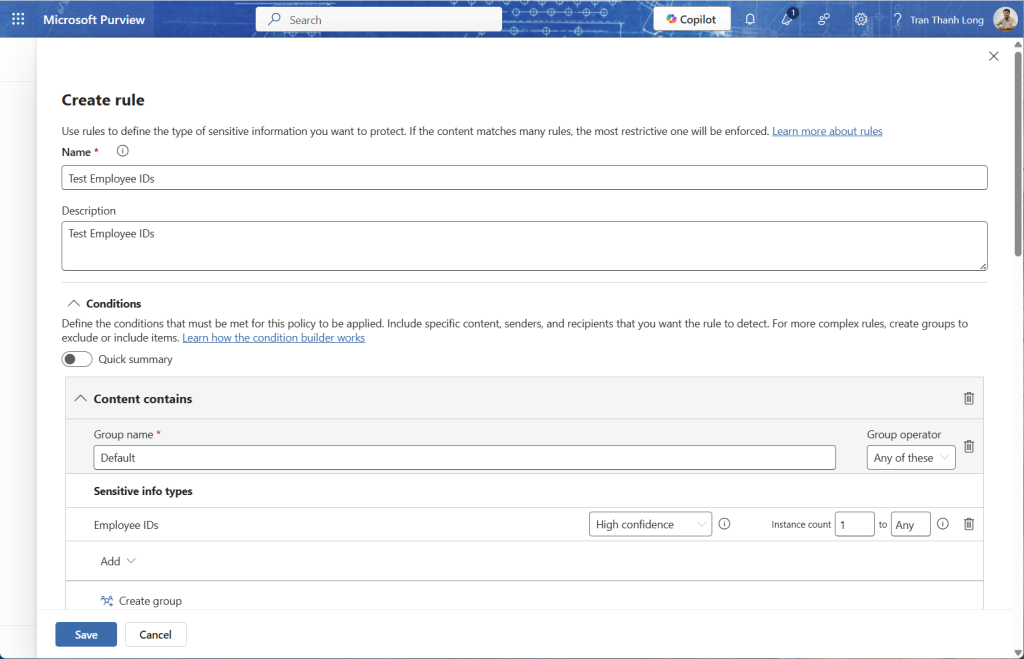

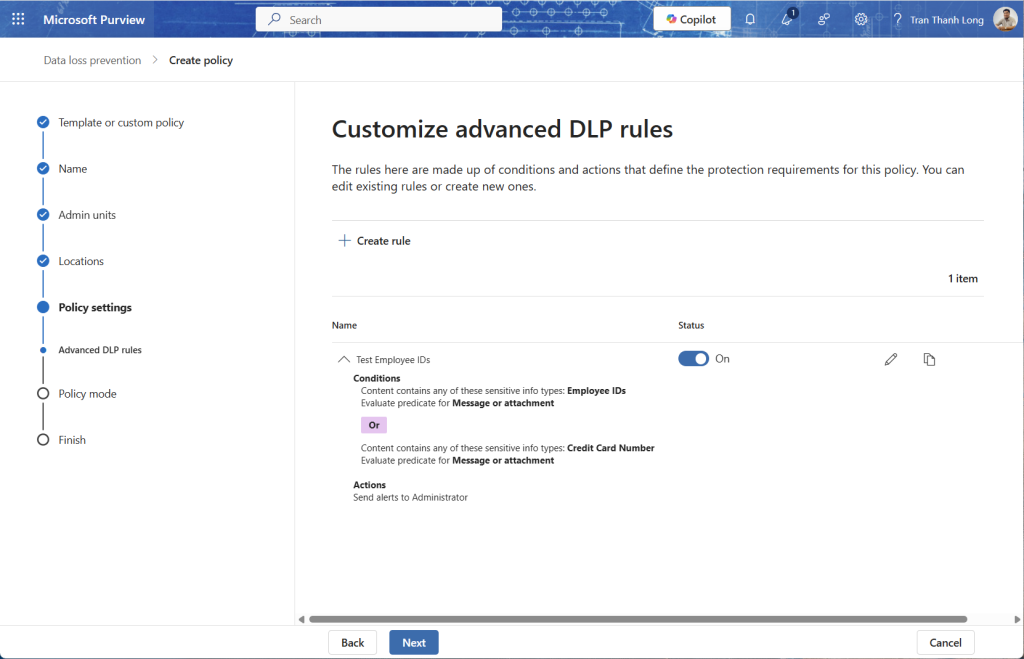

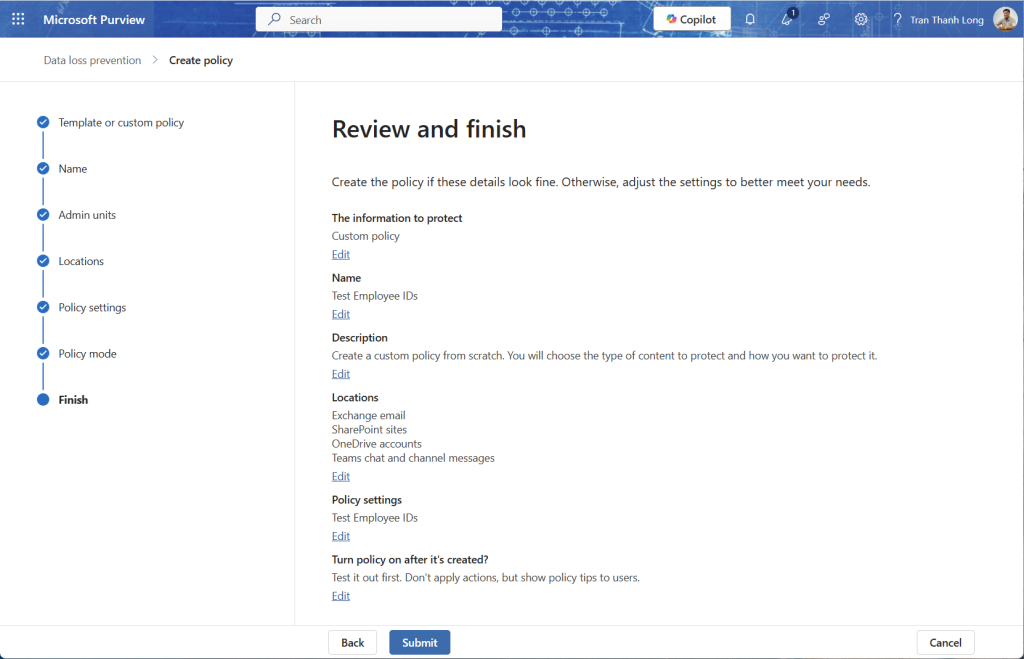

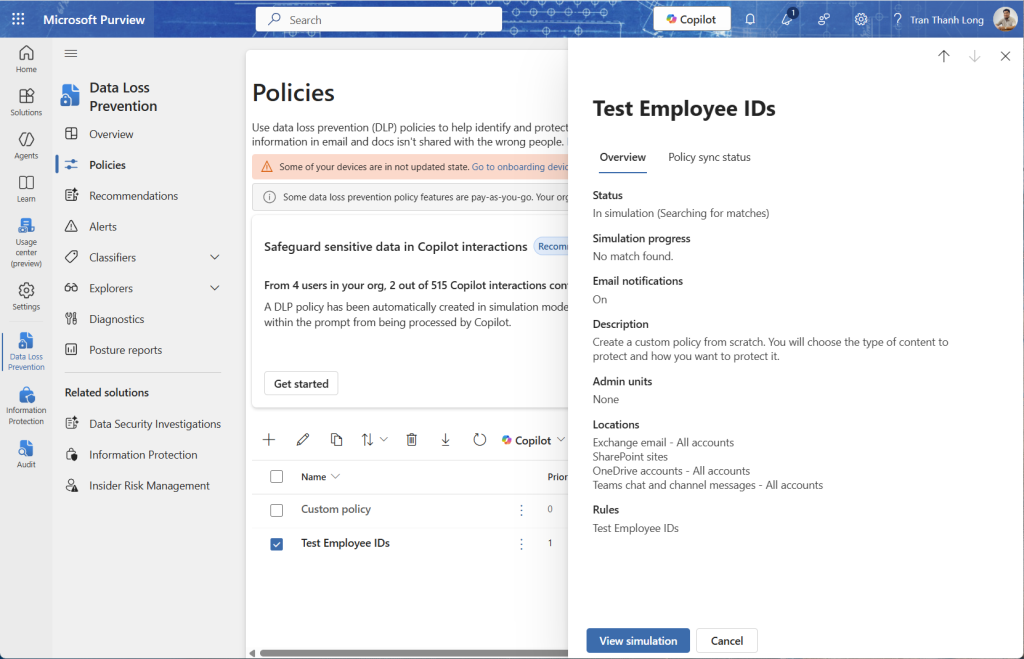

1. Tạo chính sách DLP (Chế độ mô phỏng):

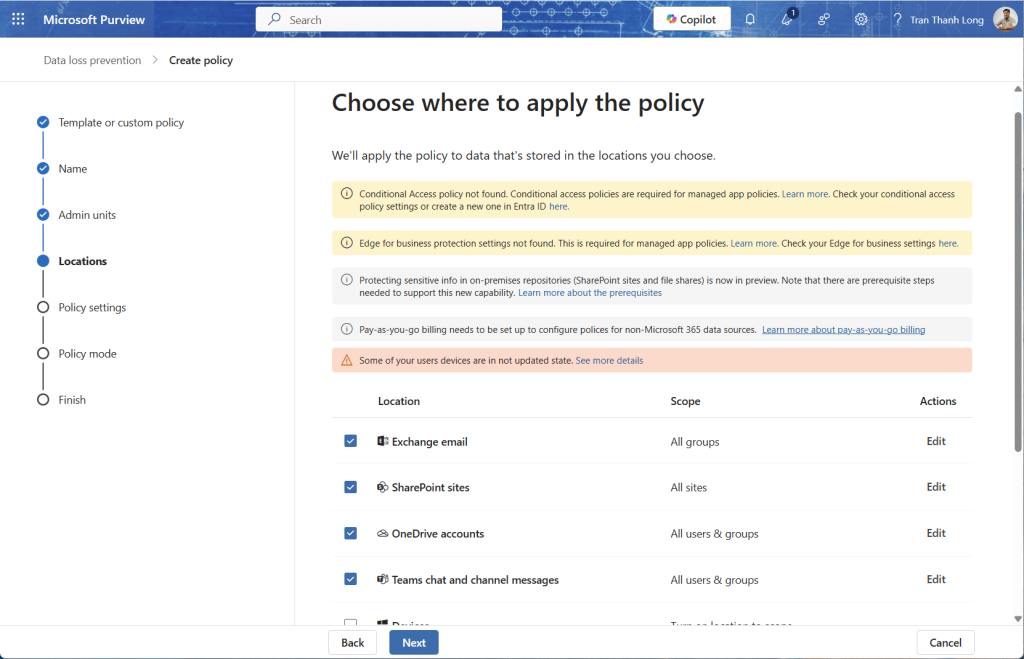

◦ Vào Solutions > Data Loss Prevention > Policies > + Create policy (chọn Custom).

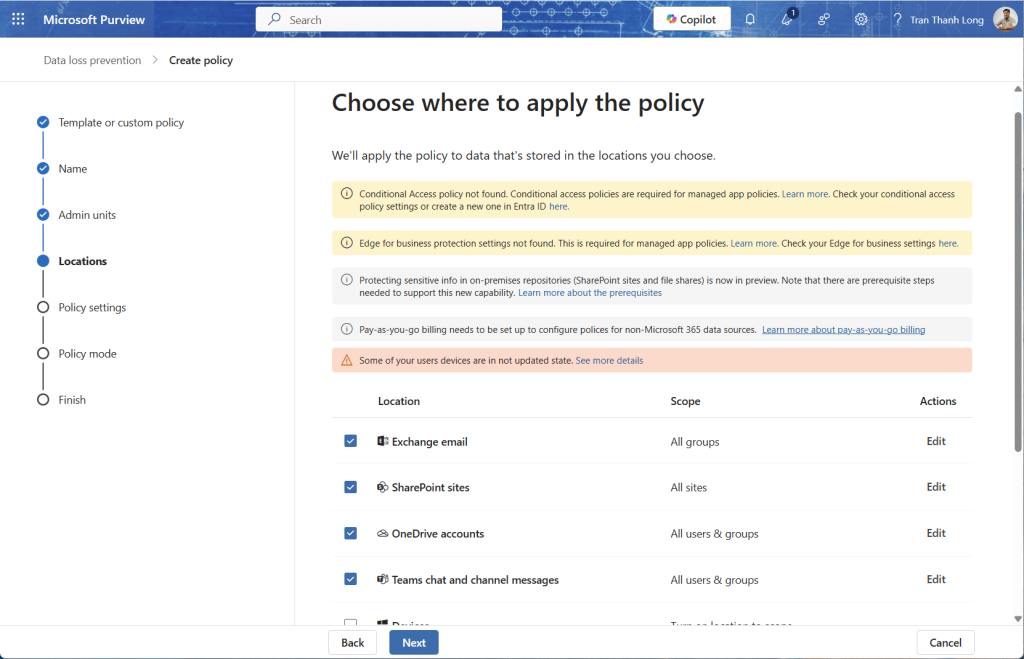

◦ Phạm vi: Chọn vị trí áp dụng như Teams chat and channel messages.

◦ Quy tắc (Rules): Thiết lập điều kiện (ví dụ: Nội dung chứa Credit Card Number VÀ được chia sẻ với người bên ngoài).

◦ Hành động (Actions): Chọn Restrict access (Chặn mọi người) và bật thông báo cho người dùng (User notifications) cùng với mẹo chính sách (Policy tip).

◦ Ngoại lệ: Cho phép người dùng ghi đè (override) nếu có lý do nghiệp vụ (business justification).

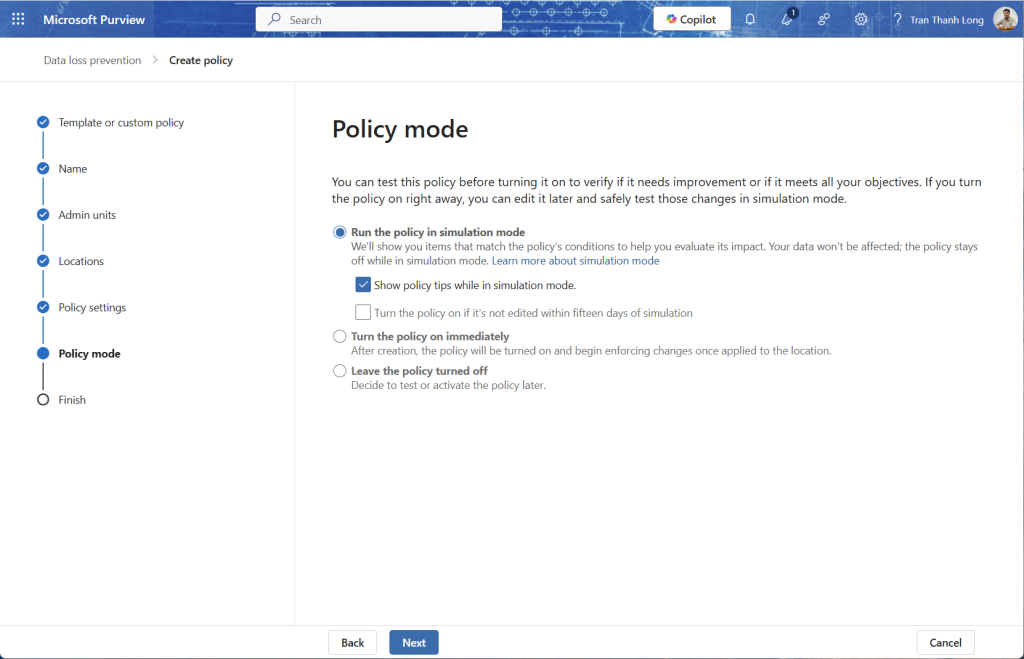

◦ Chọn Run the policy in simulation mode để kiểm thử (nếu muốn).

2. Điều chỉnh chính sách:

◦ Bạn có thể chỉnh sửa chính sách đã tạo để thêm vị trí áp dụng mới (ví dụ: thêm Exchange email).

3. Triển khai bằng PowerShell (Tùy chọn):

◦ Sử dụng lệnh New-DlpCompliancePolicy để tạo chính sách và New-DlpComplianceRule để thêm quy tắc quét nội dung (ví dụ: chặn chia sẻ mã nhân viên).

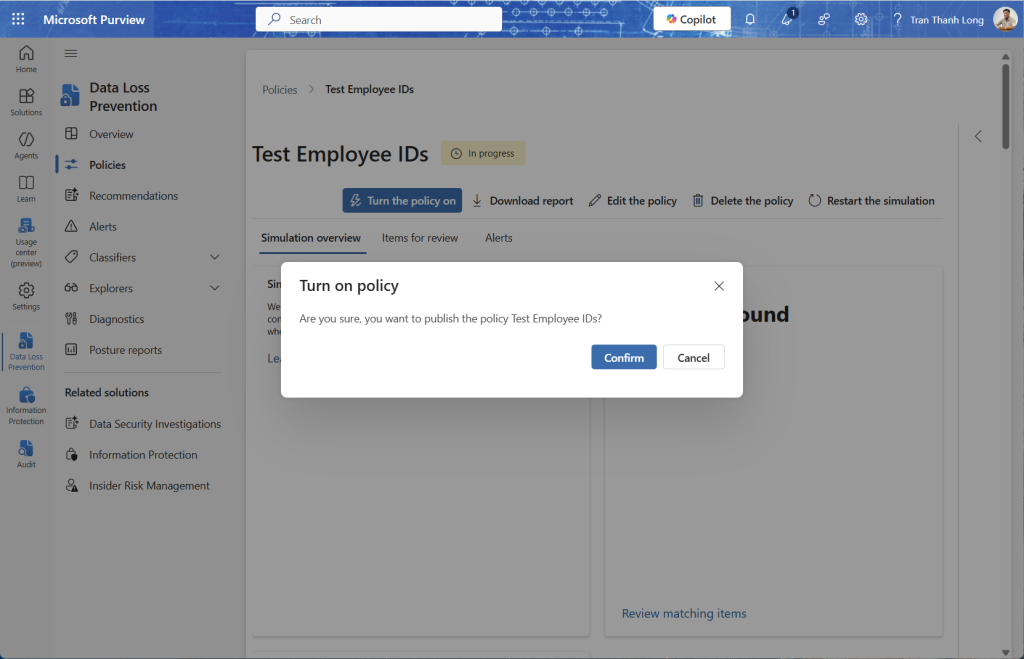

4. Kích hoạt chính sách:

◦ Sau khi kiểm thử, chỉnh sửa chính sách và chuyển sang chế độ Turn the policy on immediately để chính thức áp dụng việc chặn và bảo vệ.